এই ত্রুটি, যা CVE-2025-5394 হিসেবে চিহ্নিত, CVSS স্কোর ৯.৮ পেয়েছে। নিরাপত্তা গবেষক থাই আন এই ত্রুটি আবিষ্কার ও রিপোর্ট করার জন্য কৃতিত্ব পেয়েছেন।

ওয়ার্ডফেন্সের মতে, এই ত্রুটি একটি আর্বিট্রারি ফাইল আপলোডের সমস্যার সাথে সম্পর্কিত, যা প্লাগিনের ৭.৮.৩ সংস্করণ পর্যন্ত সব ভার্সনকে প্রভাবিত করে। ২০২৫ সালের ১৬ জুন প্রকাশিত ৭.৮.৫ সংস্করণে এটি সমাধান করা হয়েছে।

CVE-2025-5394 ত্রুটিটি “alone_import_pack_install_plugin()” নামক একটি প্লাগিন ইনস্টলেশন ফাংশনের মধ্যে রয়েছে এবং এটি একটি ক্যাপাবিলিটি চেকের অভাব থেকে উদ্ভূত। এর ফলে অননুমোদিত ব্যবহারকারীরা AJAX-এর মাধ্যমে দূরবর্তী উৎস থেকে যেকোনো প্লাগিন ইনস্টল করতে পারে এবং কোড এক্সিকিউশন করতে পারে।

ওয়ার্ডফেন্সের ইস্তভান মার্টন বলেন, “এই ত্রুটির কারণে একজন অননুমোদিত আক্রমণকারী যেকোনো ফাইল আপলোড করতে পারে এবং রিমোট কোড এক্সিকিউশন অর্জন করতে পারে, যা সাধারণত পুরো সাইট নিয়ন্ত্রণে নেওয়ার জন্য ব্যবহৃত হয়।”

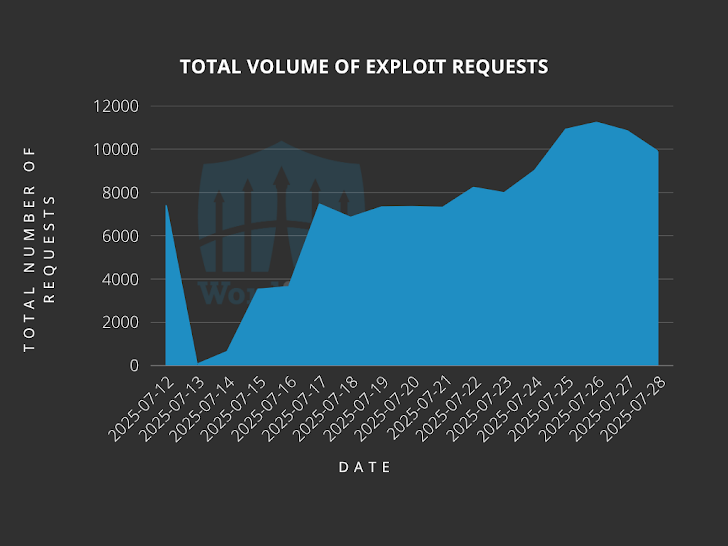

প্রমাণে দেখা গেছে, CVE-2025-5394 ত্রুটির শোষণ ১২ জুলাই থেকে শুরু হয়, যা ত্রুটি প্রকাশের দুই দিন আগে। এটি ইঙ্গিত দেয় যে এই প্রচারণার পেছনের হ্যাকাররা সম্ভবত নতুন সমাধানকৃত ত্রুটির জন্য কোড পরিবর্তনগুলো সক্রিয়ভাবে পর্যবেক্ষণ করছিল।

কোম্পানিটি জানিয়েছে, তারা ইতোমধ্যে এই ত্রুটি লক্ষ্য করে ১২০,৯০০টি শোষণের চেষ্টা প্রতিরোধ করেছে। এই কার্যক্রম নিম্নলিখিত আইপি ঠিকানা থেকে উৎপন্ন হয়েছে:

- ১৯৩.৮৪.৭১.২৪৪

- ৮৭.১২০.৯২.২৪

- ১৪৬.১৯.২১৩.১৮

- ১৮৫.১৫৯.১৫৮.১০৮

- ১৮৮.২১৫.২৩৫.৯৪

- ১৪৬.৭০.১০.২৫

- ৭৪.১১৮.১২৬.১১১

- ৬২.১৩৩.৪৭.১৮

- ১৯৮.১৪৫.১৫৭.১০২

- ২এ০বি:৪১৪১:৮২০:৭৫২::২

পর্যবেক্ষিত আক্রমণগুলোতে, এই ত্রুটি ব্যবহার করে একটি জিপ আর্কাইভ (“wp-classic-editor.zip” বা “background-image-cropper.zip”) আপলোড করা হয়, যাতে রয়েছে একটি পিএইচপি-ভিত্তিক ব্যাকডোর, যা দূরবর্তী কমান্ড এক্সিকিউট করতে এবং অতিরিক্ত ফাইল আপলোড করতে সক্ষম। এছাড়াও, সম্পূর্ণ ফিচারযুক্ত ফাইল ম্যানেজার এবং ব্যাকডোর সরবরাহ করা হয়েছে, যা রোগ অ্যাডমিনিস্ট্রেটর অ্যাকাউন্ট তৈরি করতে পারে।

সম্ভাব্য হুমকি প্রতিরোধে, এই থিম ব্যবহারকারী ওয়ার্ডপ্রেস সাইট মালিকদের পরামর্শ দেওয়া হচ্ছে সর্বশেষ আপডেট প্রয়োগ করতে, সন্দেহজনক অ্যাডমিন ব্যবহারকারীদের পরীক্ষা করতে এবং “/wp-admin/admin-ajax.php?action=alone_import_pack_install_plugin” রিকোয়েস্টের জন্য লগ স্ক্যান করতে।