সাইবার নিরাপত্তা গবেষকরা মাইক্রোসফটের উইন্ডোজ রিমোট প্রসিডিউর কল (আরপিসি) প্রোটোকলে একটি ত্রুটি সম্পর্কে নতুন তথ্য প্রকাশ করেছেন, যা হ্যাকারদের স্পুফিং আক্রমণ চালিয়ে একটি পরিচিত সার্ভারের পরিচয় গ্রহণ করতে সক্ষম করতো। এই ত্রুটি, যার কোড CVE-2025-49760 (CVSS স্কোর: ৩.৫), মাইক্রোসফট কর্তৃক উইন্ডোজ স্টোরেজ স্পুফিং বাগ হিসেবে চিহ্নিত হয়েছে। ২০২৫ সালের জুলাইয়ে মাসিক প্যাচ টুয়েসডে আপডেটের মাধ্যমে এটি ঠিক করা হয়েছে। সেফব্রিচের গবেষক রন বেন ইজহাক এই ত্রুটির বিস্তারিত তথ্য ডেফ কন ৩৩ নিরাপত্তা সম্মেলনে উপস্থাপন করেন।

মাইক্রোসফটের বিবৃতি অনুযায়ী, উইন্ডোজ স্টোরেজে ফাইলের নাম বা পথের উপর বহিরাগত নিয়ন্ত্রণ একজন অনুমোদিত হ্যাকারকে নেটওয়ার্কের মাধ্যমে স্পুফিং আক্রমণ চালানোর সুযোগ দিতো। উইন্ডোজ আরপিসি প্রোটোকল ইউনিভার্সালি ইউনিক আইডেন্টিফায়ার (UUID) এবং এন্ডপয়েন্ট ম্যাপার (ইপিএম) ব্যবহার করে ক্লায়েন্ট-সার্ভার যোগাযোগে গতিশীল এন্ডপয়েন্ট সক্ষম করে। এই ত্রুটি আরপিসি প্রোটোকলের একটি মূল উপাদানে হস্তক্ষেপের মাধ্যমে ইপিএম পয়জনিং আক্রমণের সুযোগ তৈরি করতো, যা একজন অননুমোদিত ব্যবহারকারীকে একটি বৈধ সার্ভিস হিসেবে উপস্থাপন করতে এবং একটি সুরক্ষিত প্রক্রিয়াকে হ্যাকারের পছন্দের সার্ভারের সঙ্গে সংযোগ স্থাপন করতে বাধ্য করতো।

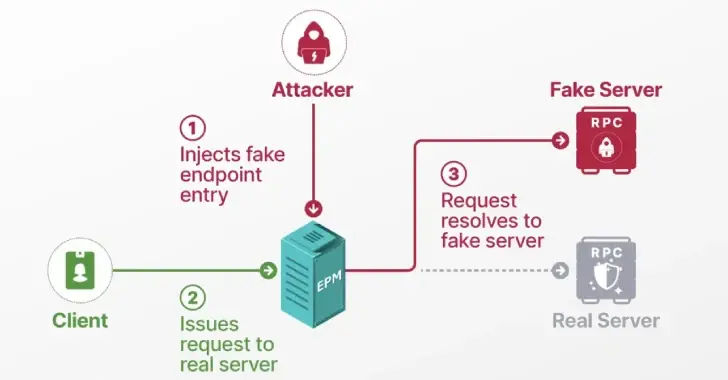

ইপিএম-এর কার্যপ্রণালী ডোমেইন নেম সিস্টেমের (ডিএনএস) মতো, যেখানে এটি একটি ইন্টারফেস UUID-কে একটি এন্ডপয়েন্টের সঙ্গে ম্যাপ করে, ঠিক যেমন ডিএনএস একটি ডোমেইনকে আইপি অ্যাড্রেসের সঙ্গে ম্যাপ করে। এই আক্রমণটি ডিএনএস পয়জনিংয়ের মতো কাজ করে, যেখানে একজন হ্যাকার ডিএনএস ডেটা পরিবর্তন করে ব্যবহারকারীদের ক্ষতিকর ওয়েবসাইটে পাঠায়। এই প্রক্রিয়ায় হ্যাকাররা:

- ইপিএম পয়জন করে

- একটি বৈধ আরপিসি সার্ভার হিসেবে নিজেকে উপস্থাপন করে

- আরপিসি ক্লায়েন্টদের ম্যানিপুলেট করে

- ESC8 আক্রমণের মাধ্যমে স্থানীয়/ডোমেইন প্রিভিলেজ বাড়ায়।

রন বেন ইজহাক বলেন, “আমি অবাক হয়েছিলাম যে মূল সার্ভিসের পরিচিত ইন্টারফেস নিবন্ধন করতে কোনো বাধা ছিল না। আমি আশা করেছিলাম, উদাহরণস্বরূপ, উইন্ডোজ ডিফেন্ডারের ইউনিক আইডেন্টিফায়ার অন্য কোনো প্রক্রিয়া নিবন্ধন করতে পারবে না। কিন্তু তা সম্ভব ছিল।” তিনি আরও বলেন, “যখন আমি একটি বন্ধ সার্ভিসের ইন্টারফেস নিবন্ধন করার চেষ্টা করলাম, তার ক্লায়েন্ট আমার সঙ্গে সংযুক্ত হলো। এই আবিষ্কার অবিশ্বাস্য ছিল—ইপিএম কোনো নিরাপত্তা যাচাই করেনি। এটি ক্লায়েন্টদের এমন একটি অজানা প্রক্রিয়ার সঙ্গে সংযুক্ত করেছে যা এমনকি অ্যাডমিন প্রিভিলেজ ছাড়াই চলছিল।”

এই আক্রমণের মূল বিষয় ছিল এমন ইন্টারফেস খুঁজে বের করা যা কোনো এন্ডপয়েন্টের সঙ্গে ম্যাপ করা নেই এবং সিস্টেম বুটের পরপরই নিবন্ধন করা যায়। অনেক সার্ভিস “ডিলেড স্টার্ট” মোডে সেট করা থাকে, যা বুট প্রক্রিয়াকে দ্রুত করে, কিন্তু এটি নিরাপত্তার ঝুঁকি তৈরি করে। ম্যানুয়াল স্টার্টআপ সার্ভিসগুলোর আরপিসি ইন্টারফেস বুটের সময় নিবন্ধিত হয় না, ফলে হ্যাকাররা আসল সার্ভিসের আগে ইন্টারফেস নিবন্ধন করে হাইজ্যাক করতে পারে।

সেফব্রিচ একটি টুল প্রকাশ করেছে, নাম RPC-Racer, যা দুর্বল আরপিসি সার্ভিস (যেমন, স্টোরেজ সার্ভিস বা StorSvc.dll) চিহ্নিত করতে এবং প্রোটেক্টেড প্রসেস লাইট (পিপিএল) প্রক্রিয়া (যেমন, ডেলিভারি অপটিমাইজেশন সার্ভিস বা DoSvc.dll) ম্যানিপুলেট করে হ্যাকারের পছন্দের সার্ভারের সঙ্গে মেশিন অ্যাকাউন্টের প্রমাণীকরণ করাতে ব্যবহৃত হয়। পিপিএল প্রযুক্তি, যা উইন্ডোজ ৮.১-এ চালু হয়েছিল, শুধুমাত্র বিশ্বস্ত সার্ভিস এবং প্রক্রিয়া লোড নিশ্চিত করে এবং চলমান প্রক্রিয়াগুলোকে ম্যালিশিয়াস কোড থেকে রক্ষা করে।

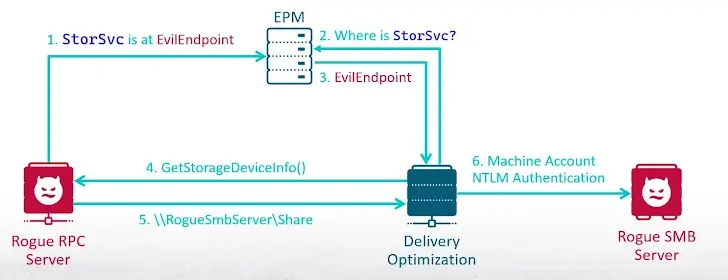

আক্রমণের ধাপগুলো নিম্নরূপ:

- ব্যবহারকারী লগইনের সময় কার্যকর হওয়া একটি শিডিউলড টাস্ক তৈরি করা

- স্টোরেজ সার্ভিসের ইন্টারফেস নিবন্ধন করা

- ডেলিভারি অপটিমাইজেশন সার্ভিসকে আরপিসি রিকোয়েস্ট পাঠাতে প্ররোচিত করা, যা হ্যাকারের গতিশীল এন্ডপয়েন্টের সঙ্গে সংযুক্ত হয়

- GetStorageDeviceInfo() মেথড কল করা, যা ডেলিভারি অপটিমাইজেশন সার্ভিসকে হ্যাকারের নিয়ন্ত্রিত দূষিত এসএমবি সার্ভারের সঙ্গে সংযোগ স্থাপন করায়

- এসএমবি সার্ভারে মেশিন অ্যাকাউন্টের ক্রেডেনশিয়াল দিয়ে প্রমাণীকরণ, যা NTLM হ্যাশ ফাঁস করে

- ESC8 আক্রমণের মাধ্যমে NTLM হ্যাশকে অ্যাকটিভ ডিরেক্টরি সার্টিফিকেট সার্ভিসে (AD CS) রিলে করে প্রিভিলেজ বাড়ানো।

এই আক্রমণের জন্য সার্টিপাই নামক ওপেন-সোর্স টুল ব্যবহার করে AD CS সার্ভারে NTLM তথ্য পাঠিয়ে কার্বেরোস টিকিট-গ্রান্টিং টিকিট (TGT) অনুরোধ করা যায়, যা পরে ডোমেইন কন্ট্রোলার থেকে সব গোপন তথ্য ডাম্প করতে ব্যবহৃত হয়।

সেফব্রিচ জানায়, ইপিএম পয়জনিং কৌশল অ্যাডভার্সারি-ইন-দ্য-মিডল (AitM) এবং ডিনায়াল-অফ-সার্ভিস (DoS) আক্রমণের জন্যও ব্যবহার করা যেতে পারে। এটি অনুরোধগুলো আসল সার্ভিসে ফরোয়ার্ড করে বা অনেকগুলো ইন্টারফেস নিবন্ধন করে অনুরোধ প্রত্যাখ্যান করে সম্পন্ন হতে পারে। এছাড়া, অন্যান্য ক্লায়েন্ট এবং ইন্টারফেসও এই ত্রুটির জন্য ঝুঁকিপূর্ণ হতে পারে।

এই ধরনের আক্রমণ শনাক্ত করতে, নিরাপত্তা পণ্যগুলো RpcEpRegister কল মনিটর করতে এবং ইভেন্ট ট্রেসিং ফর উইন্ডোজ (ETW) ব্যবহার করতে পারে, যা ইউজার-মোড অ্যাপ্লিকেশন এবং কার্নেল-মোড ড্রাইভারের ইভেন্ট লগ করে।

বেন ইজহাক বলেন, “এসএসএল পিনিং যেমন শংসাপত্রের বৈধতা এবং নির্দিষ্ট পাবলিক কী যাচাই করে, তেমনি আরপিসি সার্ভারের পরিচয় যাচাই করা উচিত। বর্তমান ইপিএম ডিজাইনে এই যাচাই নেই। এর ফলে ক্লায়েন্টরা অজানা উৎস থেকে ডেটা গ্রহণ করে, যা হ্যাকারদের ক্লায়েন্টের ক্রিয়াকলাপ নিয়ন্ত্রণ করতে দেয়।”

বাংলাদেশের প্রেক্ষাপটে, এই ত্রুটি আমাদের সাইবার নিরাপত্তা সচেতনতার গুরুত্ব তুলে ধরে। সরকারি ও বেসরকারি প্রতিষ্ঠান যারা উইন্ডোজ-ভিত্তিক সিস্টেম ব্যবহার করে, তাদের জন্য নিয়মিত প্যাচ আপডেট এবং নিরাপত্তা পর্যবেক্ষণ অত্যন্ত জরুরি। এই ধরনের ত্রুটি শুধু ব্যক্তিগত তথ্যই নয়, প্রতিষ্ঠানের গুরুত্বপূর্ণ তথ্যও ঝুঁকিতে ফেলতে পারে।