সাইবারসিকিউরিটি (Cybersecurity) গবেষকরা একটা দুষ্টু গো মডিউল (malicious Go module) আবিষ্কার করেছেন, যা নিজেকে SSH-এর জন্য ব্রুট-ফোর্স টুল (brute-force tool) বলে পরিচয় দেয় কিন্তু আসলে তার স্রষ্টার কাছে ক্রেডেনশিয়াল (credentials) গোপনে চুরি করে পাঠানোর কার্যকারিতা ধারণ করে।

“প্রথম সফল লগইনের সময়, এই প্যাকেজ টার্গেট আইপি অ্যাড্রেস (IP address), ইউজারনেম (username) এবং পাসওয়ার্ড (password) একটা হার্ড-কোডেড টেলিগ্রাম বট (Telegram bot)-এ পাঠায়, যা থ্রেট অ্যাক্টর (threat actor)-এর নিয়ন্ত্রণে,” সকেট (Socket) গবেষক কিরিল বয়চেনকো (Kirill Boychenko) বলেছেন।

এই প্রতারণামূলক প্যাকেজটির নাম “golang-random-ip-ssh-bruteforce”, যা একটা গিটহাব অ্যাকাউন্ট IllDieAnyway (G3TT)-এর সাথে যুক্ত, যা এখন আর অ্যাক্সেসযোগ্য নয়। তবে, এটি এখনও pkg.go[.]dev-এ উপলব্ধ। এটি ২০২২ সালের ২৪ জুন প্রকাশিত হয়েছে।

সফটওয়্যার সাপ্লাই চেইন সিকিউরিটি (software supply chain security) কোম্পানি বলেছে যে এই গো মডিউল (Go module) র্যান্ডম আইভি৪ অ্যাড্রেস (IPv4 addresses) স্ক্যান করে টিসিপি পোর্ট ২২-এ এক্সপোজড SSH সার্ভিস (exposed SSH services) খোঁজে, তারপর এমবেডেড ইউজারনেম-পাসওয়ার্ড লিস্ট (username-password list) ব্যবহার করে সার্ভিসটিকে ব্রুট-ফোর্স (brute-force) করার চেষ্টা করে এবং সফল ক্রেডেনশিয়ালগুলো অ্যাটাকারের কাছে চুরি করে পাঠায়।

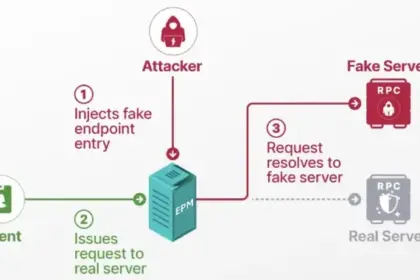

এই ম্যালওয়্যারের (malware) একটা উল্লেখযোগ্য দিক হলো এটি ইচ্ছাকৃতভাবে হোস্ট কী ভেরিফিকেশন (host key verification) বন্ধ করে “ssh.InsecureIgnoreHostKey”-কে হোস্টকীকলব্যাক (HostKeyCallback) হিসেবে সেট করে, যার ফলে SSH ক্লায়েন্ট (SSH client) যেকোনো সার্ভারের কানেকশন গ্রহণ করতে পারে তাদের আইডেনটিটি যাই হোক না কেন।

ওয়ার্ডলিস্ট (wordlist) খুবই সোজাসাপটা, যাতে শুধু দুটো ইউজারনেম রুট (root) এবং অ্যাডমিন (admin) আছে, এবং সেগুলোকে দুর্বল পাসওয়ার্ডের সাথে যুক্ত করা হয়েছে যেমন root, test, password, admin, 12345678, 1234, qwerty, webadmin, webmaster, techsupport, letmein, এবং Passw@rd।

দুষ্টু কোডটি (malicious code) একটা ইনফিনিট লুপে (infinite loop) চলে আইভি৪ অ্যাড্রেস জেনারেট করতে, এবং প্যাকেজটি ওয়ার্ডলিস্ট থেকে কনকারেন্ট SSH লগইন (concurrent SSH logins) চেষ্টা করে।

বিস্তারিত তথ্যগুলো থ্রেট অ্যাক্টর-নিয়ন্ত্রিত টেলিগ্রাম বট “@sshZXC_bot” (ssh_bot)-এ এপিআই (API)-র মাধ্যমে পাঠানো হয়, যা তারপর ক্রেডেনশিয়ালগুলোর প্রাপ্তি স্বীকার করে। মেসেজগুলো বটের মাধ্যমে “@io_ping” (Gett) হ্যান্ডেলের একটা অ্যাকাউন্টে পাঠানো হয়।

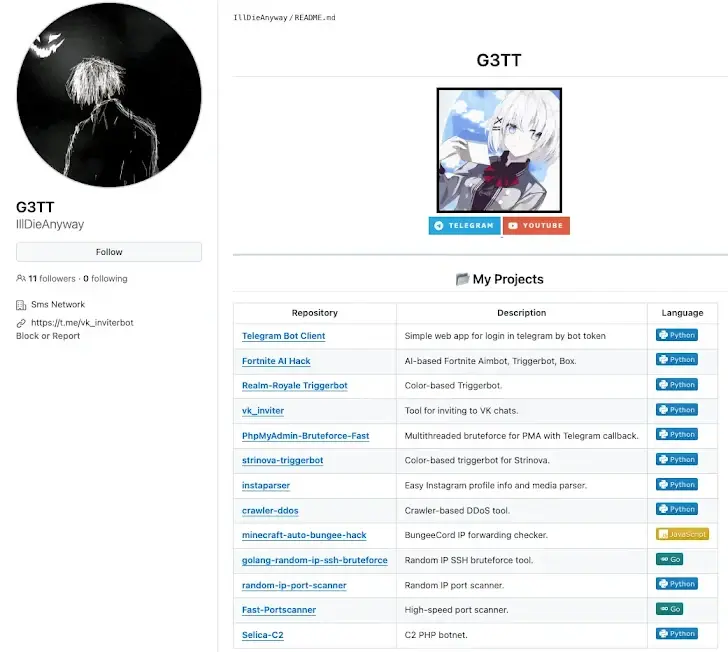

এখন মুছে ফেলা গিটহাব অ্যাকাউন্টের ইন্টারনেট আর্কাইভ স্ন্যাপশট (Internet Archive snapshot) দেখাচ্ছে যে IllDieAnyway, যাকে G3TT বলা হয়, তার সফটওয়্যার পোর্টফোলিওতে (software portfolio) একটা আইপি পোর্ট স্ক্যানার (IP port scanner), ইনস্টাগ্রাম প্রোফাইল ইনফো এবং মিডিয়া পার্সার (Instagram profile info and media parser), এবং এমনকি একটা পিএইচপি-ভিত্তিক কমান্ড-এন্ড-কন্ট্রোল (command-and-control, C2) বটনেট (botnet) নাম Selica-C2 ছিল।

তাদের ইউটিউব চ্যানেল (YouTube channel), যা এখনও অ্যাক্সেসযোগ্য, বিভিন্ন শর্ট-ফর্ম ভিডিও হোস্ট করে যেমন “কীভাবে টেলিগ্রাম বট হ্যাক করবেন” এবং তারা দাবি করে “রাশিয়ান ফেডারেশনের জন্য সবচেয়ে শক্তিশালী এসএমএস বম্বার” (SMS bomber), যা টেলিগ্রাম বট ব্যবহার করে স্প্যাম এসএমএস টেক্সট এবং ভিকে (VK) ইউজারদের মেসেজ পাঠাতে পারে। এটি মূল্যায়ন করা হয়েছে যে থ্রেট অ্যাক্টরটি রাশিয়ান উৎপত্তির (Russian origin)।

“এই প্যাকেজ অজান্ত অপারেটরদের (unwitting operators) মাধ্যমে স্ক্যানিং এবং পাসওয়ার্ড গেসিং (password guessing) অফলোড করে, তাদের আইপি-গুলোতে ঝুঁকি ছড়িয়ে দেয়, এবং সাফল্যগুলো একটা একক থ্রেট অ্যাক্টর-নিয়ন্ত্রিত টেলিগ্রাম বটে চ্যানেল করে,” বয়চেনকো বলেছেন।

“এটি হোস্ট কী ভেরিফিকেশন বন্ধ করে, উচ্চ কনকারেন্সি (high concurrency) চালায়, এবং প্রথম বৈধ লগইনের পর এক্সিট করে দ্রুত ক্যাপচারকে অগ্রাধিকার দেয়। কারণ টেলিগ্রাম বট এপিআই (Telegram Bot API) এইচটিটিপিএস (HTTPS) ব্যবহার করে, ট্রাফিকটা সাধারণ ওয়েব রিকোয়েস্টের মতো দেখায় এবং কোর্স এগ্রেস কন্ট্রোল (coarse egress controls)-কে এড়িয়ে যেতে পারে।”