এনএক্স (Nx) বিল্ড সিস্টেমের রক্ষকরা ব্যবহারকারীদের সতর্ক করেছেন একটি সাপ্লাই চেইন আক্রমণ সম্পর্কে, যা আক্রমণকারীদের জনপ্রিয় এনপিএম (npm) প্যাকেজ এবং সহায়ক প্লাগইনের ম্যালিসিয়াস সংস্করণ প্রকাশ করতে সক্ষম করেছে। এই ম্যালওয়্যারে ডেটা সংগ্রহের ক্ষমতা রয়েছে, যা ডেভেলপারদের জন্য বড় ঝুঁকি তৈরি করেছে।

রক্ষকরা বুধবার প্রকাশিত একটি সতর্কতামূলক বিজ্ঞপ্তিতে বলেছেন, “এনএক্স প্যাকেজের ম্যালিসিয়াস সংস্করণগুলো, সেইসাথে কিছু সহায়ক প্লাগইন প্যাকেজ, এনপিএম-এ প্রকাশিত হয়েছে। এতে এমন কোড রয়েছে যা ফাইল সিস্টেম স্ক্যান করে, ক্রেডেনশিয়াল সংগ্রহ করে এবং সেগুলো ব্যবহারকারীর অ্যাকাউন্টের অধীনে গিটহাবে (GitHub) একটি রিপোজিটরি হিসেবে আপলোড করে।”

এনএক্স হলো একটি ওপেন-সোর্স, প্রযুক্তি-নিরপেক্ষ বিল্ড প্ল্যাটফর্ম, যা কোডবেস ম্যানেজ করার জন্য ডিজাইন করা। এটিকে “এআই-ফার্স্ট বিল্ড প্ল্যাটফর্ম” হিসেবে প্রচার করা হয়, যা এডিটর থেকে সিআই (সিঙ্ক্রোনাস ইন্টিগ্রেশন) পর্যন্ত সবকিছু সংযুক্ত করে। এই এনপিএম প্যাকেজের সাপ্তাহিক ডাউনলোড ৩.৫ মিলিয়নেরও বেশি। বাংলাদেশসহ দক্ষিণ এশিয়ার ডেভেলপাররা যারা জাভাস্ক্রিপ্ট বা টাইপস্ক্রিপ্ট প্রজেক্টে কাজ করেন, তারা প্রায়ই এনএক্স ব্যবহার করেন—এই আক্রমণ তাদেরও প্রভাবিত করতে পারে।

প্রভাবিত প্যাকেজ এবং সংস্করণের তালিকা নিম্নরূপ। এই সংস্করণগুলো এনপিএম রেজিস্ট্রি থেকে এখন সরিয়ে ফেলা হয়েছে। এনএক্স প্যাকেজের কম্প্রোমাইজ ২০২৫ সালের ২৬ আগস্ট সংঘটিত হয়েছে:

- nx: ২১.৫.০, ২০.৯.০, ২০.১০.০, ২১.৬.০, ২০.১১.০, ২১.৭.০, ২১.৮.০, ২০.১২.০

- @nx/devkit: ২১.৫.০, ২০.৯.০

- @nx/enterprise-cloud: ৩.২.০

- @nx/eslint: ২১.৫.০

- @nx/js: ২১.৫.০, ২০.৯.০

- @nx/key: ৩.২.০

- @nx/node: ২১.৫.০, ২০.৯.০

- @nx/workspace: ২১.৫.০, ২০.৯.০

প্রজেক্ট রক্ষকদের মতে, এই সমস্যার মূল কারণ ছিল একটি ভালনারেবল ওয়ার্কফ্লো, যা পুল রিকোয়েস্ট (PR) -এর টাইটেলে বিশেষভাবে তৈরি কোড ইনজেক্ট করে এক্সিকিউটেবল কোড চালানোর সুযোগ দিয়েছে।

এনএক্স টিম বলেছে, “পুল_রিকোয়েস্ট_টার্গেট ট্রিগারটি ব্যবহার করা হয়েছে যাতে প্রত্যেক PR তৈরি বা পরিবর্তনের সময় অ্যাকশন চালু হয়। কিন্তু যা মিস হয়েছে তা হলো এই ট্রিগারের সতর্কতা—এটি স্ট্যান্ডার্ড পুল_রিকোয়েস্ট ট্রিগারের মতো নয়, এটি উন্নত পারমিশন নিয়ে ওয়ার্কফ্লো চালায়, যার মধ্যে জিটিএইচবিটোকেন (GITHUB_TOKEN) রয়েছে যা রিপোজিটরিতে রিড/রাইট পারমিশন দেয়।”

এটা বিশ্বাস করা হচ্ছে যে জিটিএইচবিটোকেনটি “পাবলিশ.ওয়াইএমএল” ওয়ার্কফ্লো ট্রিগার করতে ব্যবহার করা হয়েছে, যা এনএক্স প্যাকেজগুলো এনপিএম টোকেন ব্যবহার করে রেজিস্ট্রিতে প্রকাশের দায়িত্বে। কিন্তু PR ভ্যালিডেশন ওয়ার্কফ্লো উন্নত প্রিভিলেজ নিয়ে চলায়, “পাবলিশ.ওয়াইএমএল ওয়ার্কফ্লো” ট্রিগার হয়েছে “nrwl/nx” রিপোজিটরিতে, যাতে ম্যালিসিয়াস পরিবর্তন ইনজেক্ট করা হয়েছে যা এনপিএম টোকেনকে আক্রমণকারী-নিয়ন্ত্রিত webhook.site এন্ডপয়েন্টে এক্সফিলট্রেট করতে সক্ষম করেছে।

এনএক্স টিম ব্যাখ্যা করেছে, “ব্যাশ ইনজেকশনের অংশ হিসেবে, PR ভ্যালিডেশন ওয়ার্কফ্লোগুলো এই ম্যালিসিয়াস কমিট নিয়ে পাবলিশ.ওয়াইএমএল চালিয়েছে এবং আমাদের এনপিএম টোকেনকে অপরিচিত ওয়েবহুক-এ পাঠিয়েছে। আমরা বিশ্বাস করি এটাই যে উপায়ে আক্রমণকারী এনপিএম টোকেন পেয়েছে যা ম্যালিসিয়াস এনএক্স সংস্করণ প্রকাশ করতে ব্যবহার করা হয়েছে।”

অর্থাৎ, ইনজেকশন ফ্লটে ম্যালিসিয়াস PR টাইটেল জমা দিলে আর্বিট্রারি কমান্ড এক্সিকিউশন সক্ষম হয়েছে, যখন পুল_রিকোয়েস্ট_টার্গেট ট্রিগার রিপোজিটরিতে রিড/রাইট অ্যাক্সেসসহ উন্নত পারমিশন দিয়েছে।

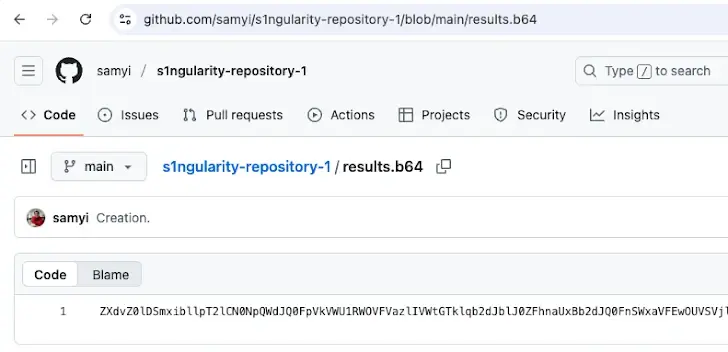

এই রোগা প্যাকেজ সংস্করণগুলোতে একটি postinstall স্ক্রিপ্ট পাওয়া গেছে, যা প্যাকেজ ইনস্টলের পর সক্রিয় হয়ে সিস্টেম স্ক্যান করে টেক্সট ফাইল খোঁজে, ক্রেডেনশিয়াল সংগ্রহ করে এবং বিস্তারিতগুলোকে Base64-এনকোডেড স্ট্রিং হিসেবে ব্যবহারকারীর অ্যাকাউন্টের অধীনে “s1ngularity-repository” (বা “s1ngularity-repository-0” এবং “s1ngularity-repository-1”) নামক একটি পাবলিক গিটহাব রিপোজিটরিতে পাঠায়।

রক্ষকরা যোগ করেছেন, “ম্যালিসিয়াস postinstall স্ক্রিপ্টটি .zshrc এবং .bashrc ফাইলগুলো পরিবর্তন করেছে, যা টার্মিনাল চালু হওয়ার সময় চলে এবং sudo shutdown -h 0 যোগ করেছে, যা ব্যবহারকারীদের সিস্টেম পাসওয়ার্ড চায় এবং যদি প্রদান করা হয় তাহলে মেশিনটি তাৎক্ষণিক শাটডাউন করে।”

যদিও গিটহাব এখন এই রিপোজিটরিগুলো আর্কাইভ করতে শুরু করেছে, তবুও যারা এই রিপোজিটরিগুলো দেখতে পান তাদের কম্প্রোমাইজ ধরে নেওয়ার এবং গিটহাব ও এনপিএম ক্রেডেনশিয়াল এবং টোকেন রোটেট করার পরামর্শ দেওয়া হচ্ছে। ব্যবহারকারীদের ম্যালিসিয়াস প্যাকেজ ব্যবহার বন্ধ করা এবং .zshrc এবং .bashrc ফাইলগুলোতে অপরিচিত নির্দেশনা চেক করে সেগুলো সরানোরও সুপারিশ করা হয়েছে।

এনএক্স টিম বলেছে, তারা ইতিমধ্যে রেমেডিয়াল অ্যাকশন নিয়েছে যেমন তাদের এনপিএম এবং গিটহাব টোকেন রোটেট করা, সংস্থার গিটহাব এবং এনপিএম অ্যাকটিভিটি অডিট করা সন্দেহজনক কার্যকলাপের জন্য, এবং এনএক্স-এর পাবলিশ অ্যাক্সেস আপডেট করে টু-ফ্যাক্টর অথেনটিকেশন (2FA) বা অটোমেশন প্রয়োজন করা।

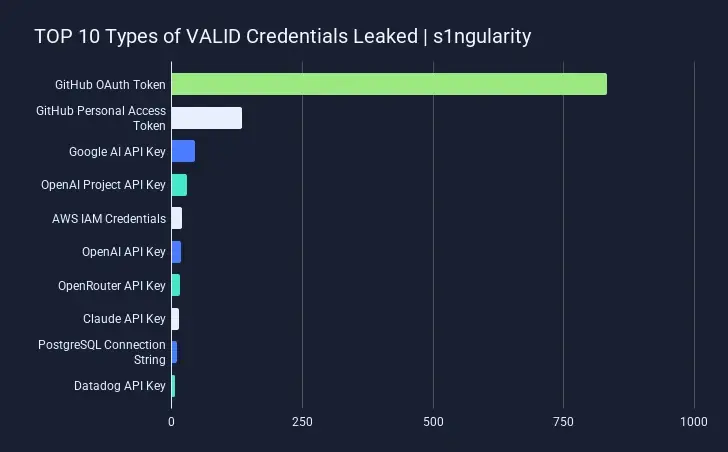

ওয়িজ (Wiz) গবেষক মেরাভ বার এবং রামি ম্যাককার্থি বলেছেন, ১০০০-এর বেশি ফাঁস হওয়া গিটহাব টোকেনের ৯০% এখনও বৈধ, সেইসাথে অ্যাপ dozen বৈধ ক্লাউড ক্রেডেনশিয়াল এবং এনপিএম টোকেন। বলা হচ্ছে, ম্যালওয়্যারটি ডেভেলপার মেশিনে চালানো হয়েছে, প্রায়শই এনএক্স ভিজ্যুয়াল স্টুডিও কোড এক্সটেনশনের মাধ্যমে। গিটগার্ডিয়ান (GitGuardian) দ্বারা ১৩৪৬টি “s1ngularity-repository” স্ট্রিংযুক্ত রিপোজিটরি শনাক্ত করা হয়েছে।

২৩৪৯টি পৃথক সিক্রেট ফাঁসের মধ্যে, অধিকাংশই গিটহাব OAuth কী এবং পার্সোনাল অ্যাক্সেস টোকেন (PATs) নিয়ে গঠিত, তারপরে গুগল এআই (Google AI), ওপেনএআই (OpenAI), অ্যামাজন ওয়েব সার্ভিসেস (Amazon Web Services), ওপেনরাউটার (OpenRouter), অ্যানথ্রপিক ক্লড (Anthropic Claude), পোস্টগ্রেসকিউএল (PostgreSQL) এবং ড্যাটাডগ (Datadog)-এর এপিআই কী এবং ক্রেডেনশিয়াল।

ক্লাউড সিকিউরিটি ফার্মটি পেলোডটি শুধুমাত্র লিনাক্স (Linux) এবং ম্যাকওএস (macOS) সিস্টেমে চলতে সক্ষম বলে পেয়েছে, যা সিস্টেম্যাটিক্যালি সেনসিটিভ ফাইল খোঁজে এবং ক্রেডেনশিয়াল, SSH কী এবং .gitconfig ফাইল এক্সট্র্যাক্ট করে।

“বিশেষভাবে, এই ক্যাম্পেইন ইনস্টল করা এআই সিএলআই টুলগুলোকে অস্ত্র করে বিপজ্জনক ফ্ল্যাগ (–dangerously-skip-permissions, –yolo, –trust-all-tools) দিয়ে প্রম্পট করে ফাইল সিস্টেমের কনটেন্ট চুরি করেছে, বিশ্বস্ত টুলগুলোকে ম্যালিসিয়াস রেকনিস্যান্সের জন্য এক্সপ্লয়েট করেছে,” কোম্পানি বলেছে।

স্টেপসিকিউরিটি (StepSecurity) বলেছে, এই ঘটনা প্রথম পরিচিত কেস যেখানে আক্রমণকারীরা ডেভেলপার এআই অ্যাসিস্ট্যান্ট যেমন ক্লড (Claude), গুগল জেমিনি (Google Gemini) এবং অ্যামাজন কিউ (Amazon Q)-কে সাপ্লাই চেইন এক্সপ্লয়টেশন এবং ট্র্যাডিশনাল সিকিউরিটি বাউন্ডারি বাইপাসের টুলে পরিণত করেছে।

“স্কোপড এনএক্স প্যাকেজগুলোতে ম্যালওয়্যার (যেমন @nx/devkit, @nx/eslint) এবং এনএক্স প্যাকেজে ম্যালওয়্যারের মধ্যে কয়েকটি পার্থক্য রয়েছে,” সকেট (Socket) বলেছে। “প্রথমত, এআই প্রম্পট ভিন্ন। এই প্যাকেজগুলোতে এআই প্রম্পটটি একটু বেসিক। এই এলএলএম প্রম্পটটি স্কোপে অনেক কম বিস্তৃত, ক্রিপ্টো-ওয়ালেট কী এবং সিক্রেট প্যাটার্ন টার্গেট করে এবং নির্দিষ্ট ডিরেক্টরি, যেখানে @nx-এ যেকোনো ইন্টারেস্টিং টেক্সট ফাইল গ্র্যাব করে।”

আইকিডো (Aikido)-এর চার্লি এরিকসেন বলেছেন, ভিকটিম মেশিনে সিক্রেট এনুমারেট করার জন্য এলএলএম ক্লায়েন্টের ব্যবহার একটি নভেল অ্যাপ্রোচ, এবং এটি ডিফেন্ডারদের আক্রমণকারীদের ভবিষ্যতের দিকনির্দেশনা সম্পর্কে অন্তর্দৃষ্টি দেয়।

“এনএক্স ইকোসিস্টেমের জনপ্রিয়তা এবং এআই টুল অ্যাবিউজের নভেলতা বিবেচনায়, এই ঘটনা সাপ্লাই চেইন আক্রমণের বিবর্তনশীল সোফিস্টিকেশন হাইলাইট করে,” স্টেপসিকিউরিটির আশিশ কুর্মি বলেছেন। “কম্প্রোমাইজড সংস্করণ ইনস্টল করা যেকোনোর জন্য তাৎক্ষণিক রেমেডিয়েশন অত্যাবশ্যক।”

এই আক্রমণ বাংলাদেশী ডেভেলপারদের জন্যও একটি সতর্কতা—যারা ওপেন-সোর্স টুলসহ কাজ করেন, তাদের ক্রেডেনশিয়াল রোটেট করে এবং সফটওয়্যার আপডেট রাখতে হবে, যাতে এমন ঘটনা থেকে নিজেদের সুরক্ষিত রাখতে পারেন।