একটি নতুন সাইবার গুপ্তচর গোষ্ঠী, যারা রাশিয়ার ভূ-রাজনৈতিক স্বার্থের সাথে সংযুক্ত বলে মনে করা হয়, জর্জিয়ার সরকারি ও বিচার বিভাগীয় সংস্থা এবং মোল্দোভার জ্বালানি কোম্পানিগুলোকে লক্ষ্য করে একটি কাস্টম ব্যাকডোর ম্যালওয়্যার ব্যবহার করছে। এই গোষ্ঠী, যাদের নামকরণ করা হয়েছে ‘কার্লি কমরেডস’, ২০২৪ সালের মাঝামাঝি থেকে সক্রিয় এবং তাদের আক্রমণে একটি তিন-স্তরীয় ম্যালওয়্যার কম্পোনেন্ট ব্যবহার করছে, যাকে গবেষকরা ‘মুকোরএজেন্ট’ নামে অভিহিত করেছেন।

কার্লি কমরেডসের আক্রমণ প্রক্রিয়া

সাইবার নিরাপত্তা প্রতিষ্ঠান বিটডিফেন্ডারের একটি সাম্প্রতিক প্রতিবেদনে বলা হয়েছে, মুকোরএজেন্ট একটি “জটিল” .NET-ভিত্তিক স্টিলথ টুল, যা এইএস-এনক্রিপ্টেড পাওয়ারশেল স্ক্রিপ্ট কার্যকর করতে এবং ফলাফল একটি নির্দিষ্ট সার্ভারে আপলোড করতে সক্ষম। এই গোষ্ঠীকে ‘কার্লি কমরেডস’ নাম দেওয়া হয়েছে তাদের curl.exe টুলের ব্যাপক ব্যবহার এবং কম্পোনেন্ট অবজেক্ট মডেল (COM) হাইজ্যাকিংয়ের কারণে, যা তারা কমান্ড-অ্যান্ড-কন্ট্রোল (C2) যোগাযোগ এবং ডেটা চুরির জন্য ব্যবহার করে। যদিও এই গোষ্ঠীর সাথে পরিচিত রাশিয়ান APT গ্রুপগুলোর কোনো স্পষ্ট মিল পাওয়া যায়নি, তবে তাদের কার্যক্রম রাশিয়ার ভূ-রাজনৈতিক লক্ষ্যের সাথে সামঞ্জস্যপূর্ণ বলে গবেষকরা জানিয়েছেন।

আক্রমণের প্রাথমিক প্রবেশ পথ

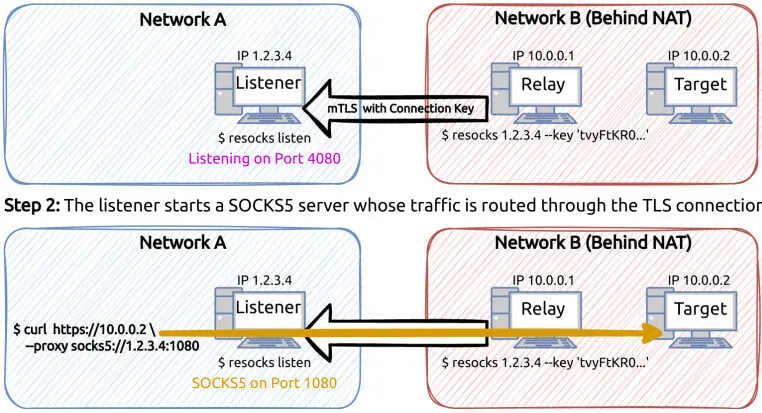

গবেষকরা আক্রমণের প্রাথমিক প্রবেশ পথ নির্ধারণ করতে পারেননি, তবে তারা লক্ষ্য করেছেন যে হ্যাকাররা অভ্যন্তরীণ সিস্টেমে একাধিক প্রক্সি এজেন্ট ইনস্টল করেছে, যার মধ্যে গো-ভিত্তিক রিসকস (Resocks) অন্যতম। রিসকস curl.exe এর মাধ্যমে ডাউনলোড করা হয় এবং স্কিডিউলড টাস্ক বা উইন্ডোজ সার্ভিস হিসেবে রেজিস্টার করা হয়, যা TCP 443 বা 8443 পোর্টের মাধ্যমে C2 সার্ভারের সাথে যোগাযোগ করে। অতিরিক্ত নিরাপত্তার জন্য, হ্যাকাররা কাস্টম SOCKS5 সার্ভার এবং SSH + Stunnel ব্যবহার করে রিমোট পোর্ট ফরওয়ার্ডিং করে। এছাড়া, তারা CurlCat নামে একটি কাস্টম টুল ব্যবহার করে, যা libcurl লাইব্রেরি এবং কাস্টম Base64 অ্যালফাবেট ব্যবহার করে ট্রাফিককে অস্পষ্ট করে এবং আপোষকৃত বৈধ ওয়েবসাইটের মাধ্যমে রিলে করে।

অস্থির পারসিস্টেন্স মেকানিজম

বিটডিফেন্ডার জানিয়েছে, কার্লি কমরেডসের পারসিস্টেন্স মেকানিজম বেশ অস্থির, কারণ এটি CLSID হাইজ্যাকিংয়ের মাধ্যমে উইন্ডোজের ডিফল্ট .NET ফ্রেমওয়ার্ক কম্পোনেন্ট NGEN (নেটিভ ইমেজ জেনারেটর)-কে টার্গেট করে। এই কম্পোনেন্টটি অ্যাসেম্বলি প্রি-কম্পাইল করে এবং একটি নিষ্ক্রিয় স্কিডিউলড টাস্কের মাধ্যমে পারসিস্টেন্স প্রদান করে। এই টাস্কটি নিষ্ক্রিয় মনে হলেও, সিস্টেম নির্দিষ্ট সময়ে (যেমন, সিস্টেম নিষ্ক্রিয় থাকা অবস্থায় বা নতুন অ্যাপ্লিকেশন ডিপ্লয়মেন্টের সময়) এটিকে সক্রিয় করে কার্যকর করে। তবে, এই পদ্ধতির অনির্দেশ্যতার কারণে গবেষকরা ধারণা করছেন যে সম্ভবত একটি গৌণ, আরও নির্ভরযোগ্য মেকানিজমও ব্যবহৃত হয়েছে।

কিছু ক্ষেত্রে, হ্যাকাররা বৈধ রিমোট ইউটিলিটিস (RuRat) এবং রিমোট মনিটরিং অ্যান্ড ম্যানেজমেন্ট (RMM) টুল ব্যবহার করেছে, যা সাধারণত আইটি পেশাদাররা সার্ভার, ডেস্কটপ এবং মোবাইল ডিভাইস পরিচালনার জন্য ব্যবহার করে।

মুকোরএজেন্ট ব্যাকডোরের গঠন

মুকোরএজেন্ট একটি তিন-স্তরীয় ব্যাকডোর, যা বৈধ COM হ্যান্ডলার হাইজ্যাক করে এবং একটি দ্বিতীয় .NET স্টেজ লোড করে, যা উইন্ডোজের অ্যান্টিম্যালওয়্যার স্ক্যান ইন্টারফেস (AMSI) বাইপাস করতে সক্ষম। তৃতীয় পেলোডটি নির্দিষ্ট স্থানে index.png এবং icon.png ফাইল খোঁজে, যেগুলো আপোষকৃত ওয়েবসাইট থেকে ডাউনলোড করা এনক্রিপ্টেড ডেটা ব্লব (সম্ভবত স্ক্রিপ্ট)। এই ব্যাকডোরটি নিয়মিত বিরতিতে পেলোড কার্যকর করতে এবং ফলাফল C2 সার্ভারে আপলোড করতে ডিজাইন করা হয়েছে।

ডেটা চুরি ও নেটওয়ার্ক অনুপ্রবেশ

কার্লি কমরেডস বৈধ ক্রেডেনশিয়াল সংগ্রহ করেছে, সম্ভবত নেটওয়ার্কের মধ্যে সরে বেড়ানো, ডেটা চুরি এবং তা বাইরে পাঠানোর জন্য। তারা বারবার ডোমেইন কন্ট্রোলার থেকে NTDS ডাটাবেস (ব্যবহারকারীর পাসওয়ার্ড হ্যাশ এবং অথেনটিকেশন ডেটার প্রাথমিক সংগ্রহস্থল) এবং নির্দিষ্ট সিস্টেম থেকে LSASS মেমরি ডাম্প করার চেষ্টা করেছে, যাতে সক্রিয় ব্যবহারকারীর ক্রেডেনশিয়াল পুনরুদ্ধার করা যায়। এছাড়া, তারা netstat, tasklist, systeminfo, wmic, ipconfig-এর মতো লিভিং-অফ-দ্য-ল্যান্ড কমান্ড এবং পাওয়ারশেল অ্যাকটিভ ডিরেক্টরি এনুমারেশন কমান্ডলেট ও ব্যাচ স্ক্রিপ্ট ব্যবহার করেছে।

গোপনীয়তা ও সনাক্তকরণ

যদিও কার্লি কমরেডস LOLbins এবং ওপেন-সোর্স টুল ব্যবহার করে তাদের কার্যক্রমকে সাধারণ ট্রাফিকের সাথে মিশিয়ে ফেলার চেষ্টা করেছে, তবুও তাদের কার্যক্রম আধুনিক EDR/XDR সেন্সর দ্বারা সনাক্তযোগ্য হয়েছে। তাদের স্মার্ট পারসিস্টেন্স মেকানিজম সত্ত্বেও, এই গোষ্ঠী উল্লেখযোগ্য পরিমাণে “শব্দ” সৃষ্টি করেছে, যা তাদের কার্যক্রমকে ট্র্যাক করতে সহায়ক হয়েছে।

বাংলাদেশের প্রেক্ষাপটে

বাংলাদেশের সরকারি সংস্থা, আর্থিক প্রতিষ্ঠান এবং জ্বালানি খাতের জন্য এই ধরনের সাইবার গুপ্তচরবৃত্তি উদ্বেগের বিষয়। যেসব প্রতিষ্ঠান উইন্ডোজ-ভিত্তিক সিস্টেম বা .NET ফ্রেমওয়ার্ক ব্যবহার করে, তাদের উচিত তাদের নিরাপত্তা ব্যবস্থা জোরদার করা এবং EDR/XDR সমাধান গ্রহণ করা। এছাড়া, সাইবার নিরাপত্তা বিষয়ে সচেতনতা বৃদ্ধি এবং নিয়মিত সিস্টেম আপডেট এই ধরনের হুমকি থেকে রক্ষা পাওয়ার জন্য অত্যন্ত গুরুত্বপূর্ণ।

কার্লি কমরেডসের মতো গোষ্ঠীগুলো প্রমাণ করে যে আধুনিক সাইবার হুমকি কতটা উন্নত এবং গোপনীয় হতে পারে। বাংলাদেশের প্রতিষ্ঠানগুলোর উচিত তাদের সাইবার নিরাপত্তা কৌশল পুনর্বিবেচনা করা এবং সম্ভাব্য হুমকির বিরুদ্ধে প্রস্তুত থাকা।