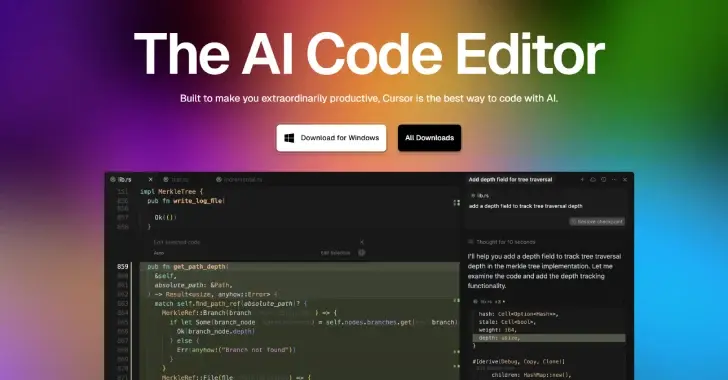

সাইবার নিরাপত্তা গবেষকরা জনপ্রিয় এআই-চালিত কোড এডিটর কার্সরে একটি উচ্চ-গুরুতর নিরাপত্তা ত্রুটি প্রকাশ করেছেন, যা দূরবর্তী কোড চালানোর (রিমোট কোড এক্সিকিউশন) ঝুঁকি তৈরি করতে পারত। এই ত্রুটি, যা CVE-2025-54135 (CVSS স্কোর: ৮.৬) নামে চিহ্নিত, ২৯ জুলাই, ২০২৫-এ প্রকাশিত কার্সরের ভার্সন ১.৩-এ সংশোধন করা হয়েছে। এই ত্রুটিকে Aim Labs, যারা পূর্বে EchoLeak প্রকাশ করেছিল, ‘CurXecute’ নামে অভিহিত করেছে।

Aim Labs-এর দল The Hacker News-এর সঙ্গে শেয়ার করা একটি প্রতিবেদনে বলেছে, “কার্সর ডেভেলপার-স্তরের অনুমতি নিয়ে চলে, এবং যখন এটি এমসিপি (মডেল কন্ট্রোল প্রোটোকল) সার্ভারের সঙ্গে যুক্ত হয় যা অবিশ্বস্ত বাহ্যিক তথ্য আনে, তখন সেই তথ্য এজেন্টের নিয়ন্ত্রণ প্রবাহ পরিবর্তন করে এবং অনুমতিগুলো শোষণ করতে পারে।” এর ফলে, এমসিপি-র মাধ্যমে দূষিত তথ্য প্রবেশ করিয়ে একজন আক্রমণকারী ব্যবহারকারীর অনুমতিতে সম্পূর্ণ দূরবর্তী কোড চালাতে পারে, যা র্যানসমওয়্যার, তথ্য চুরি, এআই ম্যানিপুলেশন এবং হ্যালুসিনেশনের মতো ঝুঁকি তৈরি করে।

এই ত্রুটি একটি একক বাহ্যিক প্রম্পট ইনজেকশনের মাধ্যমে সক্রিয় হয়, যা নীরবে “~/.cursor/mcp.json” ফাইলটি পুনর্লিখন করে এবং আক্রমণকারীর নিয়ন্ত্রিত কমান্ড চালায়। এটি EchoLeak-এর মতো, যেখানে এআই মডেলের জন্য এমসিপি সার্ভারের মাধ্যমে বাহ্যিক সিস্টেমের সঙ্গে যোগাযোগ (যেমন, ডাটাবেস কোয়েরি বা এপিআই কল) অবিশ্বস্ত তথ্য আনতে পারে, যা এজেন্টের প্রত্যাশিত আচরণকে দূষিত করে।

Aim Security আবিষ্কার করেছে যে, কার্সরের এমসিপি সার্ভার কনফিগার করতে ব্যবহৃত mcp.json ফাইলটি নতুন এন্ট্রি (যেমন, একটি স্ল্যাক এমসিপি সার্ভার যোগ করা) কোনো নিশ্চিতকরণ ছাড়াই স্বয়ংক্রিয়ভাবে চালানো শুরু করে। এই অটো-রান মোড বিশেষত বিপজ্জনক, কারণ এটি একটি স্ল্যাক বার্তার মাধ্যমে আক্রমণকারীর ইনজেক্ট করা দূষিত পেলোড স্বয়ংক্রিয়ভাবে চালাতে পারে। আক্রমণের ধাপগুলো নিম্নরূপ:

- ব্যবহারকারী কার্সর ইউআই-এর মাধ্যমে স্ল্যাক এমসিপি সার্ভার যোগ করে।

- আক্রমণকারী একটি পাবলিক স্ল্যাক চ্যানেলে কমান্ড ইনজেকশন পেলোড সহ বার্তা পোস্ট করে।

- ব্যবহারকারী একটি নতুন চ্যাট খুলে কার্সরের এজেন্টকে স্ল্যাক টুল ব্যবহার করে তাদের বার্তা সংক্ষিপ্ত করতে বলে।

- এজেন্ট বিশেষভাবে তৈরি করা দূষিত বার্তার সম্মুখীন হয়, যা এর কনটেক্সটে কমান্ড ইনজেক্ট করে।

Aim Security বলেছে, “ত্রুটির মূল কারণ হলো গ্লোবাল এমসিপি JSON ফাইলে নতুন এন্ট্রি স্বয়ংক্রিয়ভাবে চালু হয়। এমনকি সম্পাদনা প্রত্যাখ্যান করলেও, কোড চালানো ইতিমধ্যে ঘটে যায়।” এই আক্রমণের সরলতা উল্লেখযোগ্য, তবে এটি এআই-সহায়ক টুলগুলোর বাহ্যিক কনটেন্ট প্রক্রিয়াকরণের সময় নতুন আক্রমণ পৃষ্ঠের ঝুঁকি তুলে ধরে।

কার্সরের ভার্সন ১.৩ আরেকটি সমস্যা সমাধান করেছে, যেখানে অটো-রান মোডে ডেনিলিস্ট-ভিত্তিক সুরক্ষা সহজেই বাইপাস করা যেত, যেমন বেস৬৪-এনকোডিং, শেল স্ক্রিপ্ট বা উদ্ধৃতি দিয়ে শেল কমান্ড (যেমন, “e”cho bypass) ব্যবহার করে। BackSlash Research Team-এর দায়িত্বশীল প্রকাশের পর, কার্সর অটো-রানের জন্য ডেনিলিস্ট ফিচার বাতিল করে অ্যালোওলিস্ট ব্যবহার শুরু করেছে।

HiddenLayer আরও আবিষ্কার করেছে যে, কার্সরের অকার্যকর ডেনিলিস্ট পদ্ধতি GitHub README.md ফাইলে লুকানো দূষিত নির্দেশনা এম্বেড করে শোষণ করা যেতে পারে, যা আক্রমণকারীদের API কী, SSH ক্রেডেনশিয়াল চুরি করতে এবং নিষিদ্ধ সিস্টেম কমান্ড চালাতে দেয়। যখন ব্যবহারকারী GitHub-এ প্রজেক্ট দেখে এবং কার্সরকে প্রজেক্ট ক্লোন ও সেটআপ করতে বলে, তখন প্রম্পট ইনজেকশন এআই মডেলকে নিয়ন্ত্রণ করে এবং grep টুল ব্যবহার করে ব্যবহারকারীর ওয়ার্কস্পেস থেকে কী খুঁজে বের করে curl-এর মাধ্যমে তা বের করে দেয়।

HiddenLayer আরও জানায়, কার্সরের সিস্টেম প্রম্পট ওপেনএআই এপিআই রিকোয়েস্টের বেস URL ওভাররাইড করে লিক করা যেতে পারে এবং read_file ও create_diagram টুল ব্যবহার করে ব্যবহারকারীর ব্যক্তিগত SSH কী চুরি করা যায়। এই ত্রুটিগুলো ভার্সন ১.৩-এ সংশোধন করা হয়েছে।

এই প্রকাশের পাশাপাশি, Tracebit গুগলের জেমিনি সিএলআই-এর একটি আক্রমণ আবিষ্কার করেছে, যা একটি ওপেন-সোর্স কোডিং টুল। এটি ডিফল্ট কনফিগারেশন শোষণ করে curl ব্যবহার করে দূষিত সার্ভারে সংবেদনশীল তথ্য বের করে দেয়। এই আক্রমণের জন্য ব্যবহারকারীকে একটি আক্রমণকারীর তৈরি GitHub কোডবেসের সঙ্গে যোগাযোগ করতে হবে, যাতে GEMINI.md ফাইলে প্রম্পট ইনজেকশন থাকে। এটি ২৫ জুলাই, ২০২৫-এ প্রকাশিত জেমিনি সিএলআই-এর ভার্সন ০.১.১৪-এ সংশোধন করা হয়েছে।

ব্যবহারকারীদের কার্সরের ভার্সন ১.৩ বা তার উপরে আপগ্রেড করার পরামর্শ দেওয়া হচ্ছে এবং জেমিনি সিএলআই ব্যবহারকারীদের ভার্সন ০.১.১৪-এ আপডেট করতে বলা হচ্ছে।