সাইবার নিরাপত্তা গবেষকরা একটি পরিশীলিত সোশ্যাল ইঞ্জিনিয়ারিং (Social Engineering) ক্যাম্পেইনের দিকে দৃষ্টি আকর্ষণ করছেন, যা মিক্সশেল নামক একটি ইন-মেমরি ম্যালওয়্যার (Malware) ব্যবহার করে যুক্তরাষ্ট্রের সাপ্লাই চেইনের গুরুত্বপূর্ণ উৎপাদন কোম্পানিগুলোকে টার্গেট করছে। এই কার্যক্রমটি চেক পয়েন্ট রিসার্চ কর্তৃক ‘জিপলাইন’ কোডনামে নামকরণ করা হয়েছে।

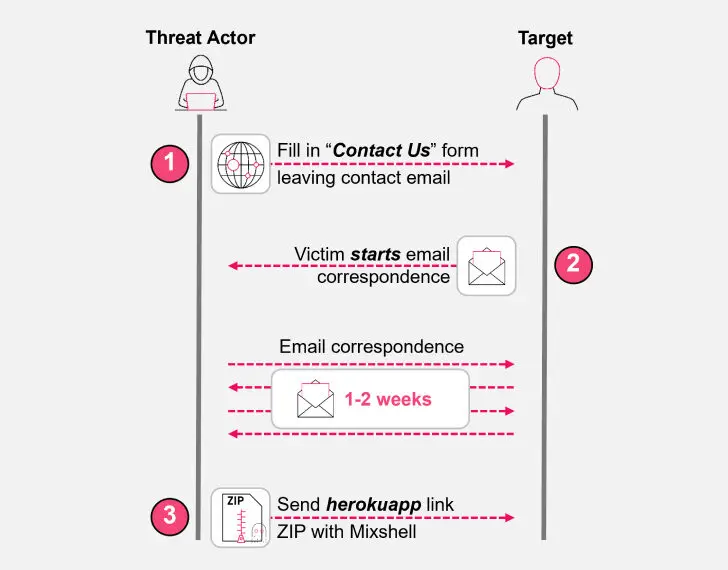

চেক পয়েন্ট রিসার্চের বিবৃতি অনুযায়ী, “অনাকাঙ্ক্ষিত ফিশিং (Phishing) ইমেইলের পরিবর্তে, হামলাকারীরা কোম্পানির পাবলিক ‘কন্টাক্ট আস’ ফর্মের মাধ্যমে যোগাযোগ শুরু করে, কর্মীদের কথোপকথন শুরু করতে প্রতারিত করে।” এরপর কয়েক সপ্তাহ ধরে পেশাদার এবং বিশ্বাসযোগ্য যোগাযোগ চলে, প্রায়ই জাল এনডিএ (Non-Disclosure Agreements) দিয়ে সিল করা হয়, এবং তারপর একটি বিপজ্জনক জিপ ফাইলের মাধ্যমে মিক্সশেল নামক গোপন ম্যালওয়্যার পাঠানো হয়।

এই হামলাগুলো বিস্তৃত পরিসরে ছড়িয়ে পড়েছে, বিভিন্ন সেক্টর এবং ভৌগোলিক অবস্থানের একাধিক প্রতিষ্ঠানকে টার্গেট করছে, তবে যুক্তরাষ্ট্রভিত্তিক প্রতিষ্ঠানগুলোর উপর বিশেষ জোর দেওয়া হয়েছে। প্রাথমিক টার্গেটগুলোর মধ্যে রয়েছে শিল্প উৎপাদনের কোম্পানি, যেমন যন্ত্রপাতি, ধাতুকর্ম, উপাদান উৎপাদন, ইঞ্জিনিয়ারড সিস্টেম, এবং হার্ডওয়্যার, সেমিকন্ডাক্টর, ভোক্তা পণ্য, বায়োটেকনোলজি এবং ফার্মাসিউটিক্যালস। এই বৈচিত্র্যময় কিন্তু নির্দিষ্ট টার্গেটিং সাপ্লাই চেইনের জন্য গুরুত্বপূর্ণ শিল্প খাতগুলোর উপর হামলাকারiron:0⁊

এই ক্যাম্পেইনের উৎপত্তি এবং উদ্দেশ্য এখনও অস্পষ্ট, তবে চেক পয়েন্ট জানিয়েছে যে হামলায় ব্যবহৃত একটি আইপি অ্যোড্রেস এবং জস্কেলার ও প্রুফপয়েন্ট কর্তৃক পূর্বে চিহ্নিত ট্রান্সফারলোডার হামলার সাথে ডিজিটাল সার্টিফিকেটের মিল পাওয়া গেছে, যা ইউএনকে_গ্রিনসেক নামক একটি থ্রেট ক্লাস্টার দ্বারা পরিচালিত।

জিপলাইন ক্যাম্পেইনটি আরেকটি উদাহরণ যে কীভাবে হামলাকারীরা বৈধ ব্যবসায়িক ওয়ার্কফ্লোর উপর নির্ভর করছে, যেমন কোম্পানির ওয়েবসাইটে ‘কন্টাক্ট আস’ ফর্মের মাধ্যমে টার্গেটের কাছে পৌঁছানো, যাতে প্রক্রিয়ার প্রতি আস্থাকে অস্ত্র হিসেবে ব্যবহার করে কোনো সম্ভাব্য উদ্বেগ এড়ানো যায়।

কন্টাক্ট ফর্মের মাধ্যমে ম্যালওয়্যার বিতরণের পদ্ধতি পুরোপুরি নতুন না হলেও, জিপলাইন এর ভিন্নতা হলো এটি ভীতিকর কৌশল বা জরুরি ভাষা ব্যবহার করে প্রাপকদের অজান্তে কাজ করতে প্ররোচিত করে না। এই ধৈর্যশীল সোশ্যাল ইঞ্জিনিয়ারিং কৌশলের মধ্যে রয়েছে শিকারদের কয়েক সপ্তাহ ধরে কথোপকথনে জড়িয়ে ফেলা, কিছু ক্ষেত্রে এমনকি তাদের জাল এনডিএ স্বাক্ষর করতে নির্দেশ দেওয়া, এবং তারপর বিপজ্জনক জিপ ফাইল পাঠানো। সাম্প্রতিক সোশ্যাল ইঞ্জিনিয়ারিং তরঙ্গগুলো কৃত্রিম বুদ্ধিমত্তা (AI) রূপান্তর প্রবণতার সুযোগ নিয়েছে, হামলাকারীরা টার্গেট প্রতিষ্ঠানগুলোকে খরচ কমাতে এবং দক্ষতা বাড়াতে নতুন এআই-কেন্দ্রিক উদ্যোগ বাস্তবায়নে সাহায্য করার “প্রস্তাব” দিচ্ছে।

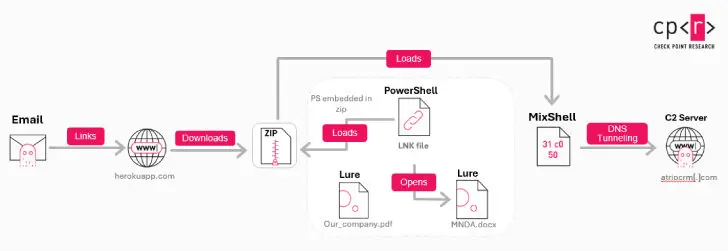

হামলার চেইনটি মাল্টি-স্টেজ পেলোড, ইন-মেমরি এক্সিকিউশন এবং ডিএনএস-ভিত্তিক কমান্ড-অ্যান্ড-কন্ট্রোল (C2) চ্যানেল দ্বারা চিহ্নিত, যা হামলাকারীদের রাডারের নিচে থাকতে দেয়। বিশেষ করে, জিপ আর্কাইভগুলোতে একটি উইন্ডোজ শর্টকাট (LNK) ফাইল থাকে যা একটি পাওয়ারশেল লোডার ট্রিগার করে, যা কাস্টম ইন-মেমরি মিক্সশেল ইমপ্লান্টের পথ প্রশস্ত করে। এটি ডিএনএস টানেলিং এবং ব্যাকআপ হিসেবে এইচটিটিপি ব্যবহার করে রিমোট কমান্ড এক্সিকিউশন, ফাইল অপারেশন, রিভার্স প্রক্সিং, গোপন স্থায়িত্ব এবং নেটওয়ার্কে গভীর প্রবেশ সমর্থন করে।

মিক্সশেলের একটি পাওয়ারশেল ভ্যারিয়েন্টও রয়েছে, যা অ্যাডভান্সড অ্যান্টি-ডিবাগিং এবং স্যান্ডবক্স এভেশন কৌশল, স্থায়িত্বের জন্য নির্ধারিত টাস্ক এবং রিভার্স প্রক্সি শেল ও ফাইল ডাউনলোড ক্ষমতা ড্রপ করে।

ক্ষতিকারক জিপ ফাইলগুলো herokuapp[.]com-এর একটি সাব-ডোমেইনে হোস্ট করা হয়, যা একটি বৈধ প্ল্যাটফর্ম-অ্যাজ-এ-সার্ভিস (PaaS) যা ওয়েব অ্যাপ্লিকেশন হোস্টিংয়ের জন্য কম্পিউট এবং স্টোরেজ ইনফ্রাস্ট্রাকচার প্রদান করে—আবারও হামলাকারীর বৈধ সার্ভিসের অপব্যবহারের চিত্র তুলে ধরে সাধারণ এন্টারপ্রাইজ নেটওয়ার্ক কার্যকলাপের সাথে মিশে যাওয়ার জন্য।

এক্সিকিউশন চেইন শুরু করার জন্য দায়ী এলএনকে ফাইলটি জিপ ফাইলে উপস্থিত একটি লোভনীয় ডকুমেন্ট প্রদর্শন করে যাতে শিকারের সন্দেহ না জাগে। তবে, চেক পয়েন্ট উল্লেখ করেছে যে হিরোকু ডোমেইন থেকে সার্ভ করা সব জিপ ফাইল ক্ষতিকারক নয়, যা নির্দিষ্ট মানদণ্ডের উপর ভিত্তি করে রিয়েল-টাইমে কাস্টমাইজড ম্যালওয়্যার ডেলিভারির পরামর্শ দেয়।

“অনেক ক্ষেত্রে, হামলাকারী যুক্তরাষ্ট্রভিত্তিক নিবন্ধিত এলএলসি কোম্পানির নামের সাথে মিলে যাওয়া ডোমেইন ব্যবহার করে, এবং কিছু ক্ষেত্রে এগুলো আগে বৈধ ব্যবসার মালিকানাধীন ছিল,” চেক পয়েন্ট বলেছে। “হামলাকারী সব কোম্পানির জন্য একই ধরনের টেমপ্লেট ওয়েবসাইট রক্ষণাবেক্ষণ করে, যা একটি সু-পরিকল্পিত এবং বড় আকারের ক্যাম্পেইনের ইঙ্গিত দেয়।”

এই ক্যাম্পেইন কোম্পানিগুলোর জন্য গুরুতর ঝুঁকি সৃষ্টি করে, কারণ এটি বুদ্ধিবৃত্তিক সম্পত্তি চুরি, র্যানসমওয়্যার হামলা, ব্যবসায়িক ইমেইল কম্প্রোমাইজ, এবং অ্যাকাউন্ট টেকওভারের ফলে আর্থিক জালিয়াতি এবং সাপ্লাই চেইনের সম্ভাব্য ব্যাঘাতের কারণ হতে পারে, যার ব্যাপক প্রভাব পড়তে পারে।

চেক পয়েন্ট রিসার্চের থ্রেট ইন্টেলিজেন্স গ্রুপ ম্যানেজার সের্গেই শাইকেভিচ বলেন, “জিপলাইন ক্যাম্পেইনটি প্রতিটি ব্যবসার জন্য একটি সতর্কতা, যারা মনে করে ফিশিং শুধু ইমেইলের সন্দেহজনক লিঙ্ক নিয়ে।”

“হামলাকারীরা আগের চেয়ে দ্রুত উদ্ভাবন করছে—মানব মনোবিজ্ঞান, বিশ্বস্ত যোগাযোগ চ্যানেল এবং সময়োপযোগী এআই-থিমযুক্ত লোভনীয় কৌশল মিশিয়ে। নিরাপদ থাকতে, প্রতিষ্ঠানগুলোকে প্রিভেনশন-ফার্স্ট, এআই-চালিত প্রতিরক্ষা গ্রহণ করতে হবে এবং প্রতিটি ইনবাউন্ড ইন্টারঅ্যাকশনকে সম্ভাব্য হুমকি হিসেবে বিবেচনা করে সতর্কতার সংস্কৃতি গড়ে তুলতে হবে।”

বাংলাদেশের প্রেক্ষাপটে, যেখানে শিল্পায়ন এবং ডিজিটাল রূপান্তর দ্রুত বাড়ছে, এই ধরনের হামলা আমাদের উৎপাদন ও সাপ্লাই চেইন সেক্টরের জন্যও হুমকি হতে পারে। কোম্পানিগুলোর উচিত তাদের কর্মীদের সাইবার নিরাপত্তা সচেতনতা প্রশিক্ষণ দেওয়া এবং কন্টাক্ট ফর্মের মতো বৈধ চ্যানেলের মাধ্যমে আসা যোগাযোগের প্রতি সতর্ক থাকা। এই ক্যাম্পেইন আমাদের সবাইকে স্মরণ করিয়ে দেয় যে সাইবার নিরাপত্তা এখন শুধু প্রযুক্তির বিষয় নয়, বরং মানুষের মনোবিজ্ঞানের সঙ্গেও জড়িত।