হ্যাকাররা সাইটকোরের পুরনো ডিপ্লয়মেন্টে একটি জিরো-ডে দুর্বলতা (CVE-2025-53690) কাজে লাগিয়ে উইপস্টিল নামে একটি রিকনেসান্স ম্যালওয়্যার স্থাপন করছে। এই দুর্বলতাটি ভিউস্টেট ডিসিরিয়ালাইজেশনের একটি সমস্যা, যা ২০১৭ সালের আগে সাইটকোরের ডকুমেন্টেশনে দেওয়া একটি স্যাম্পল এএসপি.নেট মেশিন কী-এর কারণে সৃষ্ট হয়েছে।

কিছু গ্রাহক এই স্যাম্পল কী প্রোডাকশন পরিবেশে ব্যবহার করেছিলেন, যা হ্যাকারদের জন্য একটি সুযোগ তৈরি করেছে। এই কী সম্পর্কে জানা থাকায় হ্যাকাররা ম্যালিশিয়াস ‘__VIEWSTATE’ পেলোড তৈরি করতে পেরেছে, যা সার্ভারকে ডিসিরিয়ালাইজ করে রিমোট কোড এক্সিকিউশন (আরসিই) সম্ভব করেছে। এই দুর্বলতা এএসপি.নেট-এর কোনো বাগ নয়, বরং প্রোডাকশনে স্যাম্পল কী ব্যবহারের ফলে সৃষ্ট একটি কনফিগারেশন সমস্যা।

হ্যাকিং কার্যক্রম

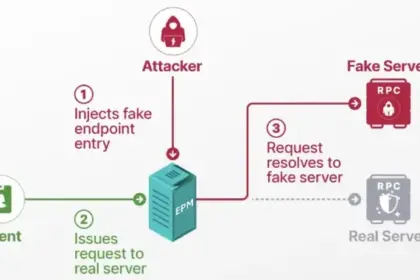

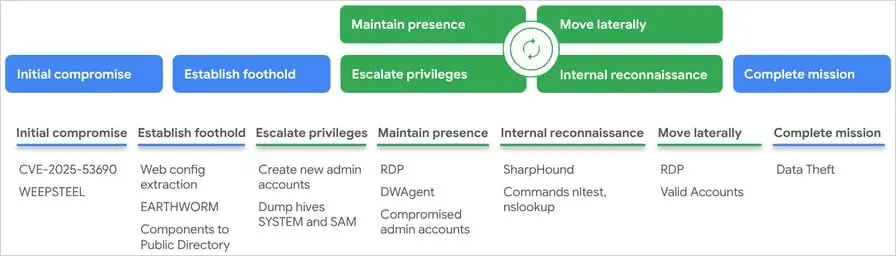

ম্যান্ডিয়ান্ট গবেষকরা এই ক্ষতিকর কার্যক্রম প্রথম শনাক্ত করেন। তারা জানান, হ্যাকাররা বহু-পর্যায়ের আক্রমণে এই দুর্বলতা কাজে লাগাচ্ছে। তারা ‘/sitecore/blocked.aspx’ এন্ডপয়েন্টকে টার্গেট করে, যেখানে একটি অনথেনটিকেটেড ভিউস্টেট ফিল্ড থাকে। CVE-2025-53690 ব্যবহার করে তারা আইআইএস নেটওয়ার্ক সার্ভিস অ্যাকাউন্টের অধীনে আরসিই অর্জন করে।

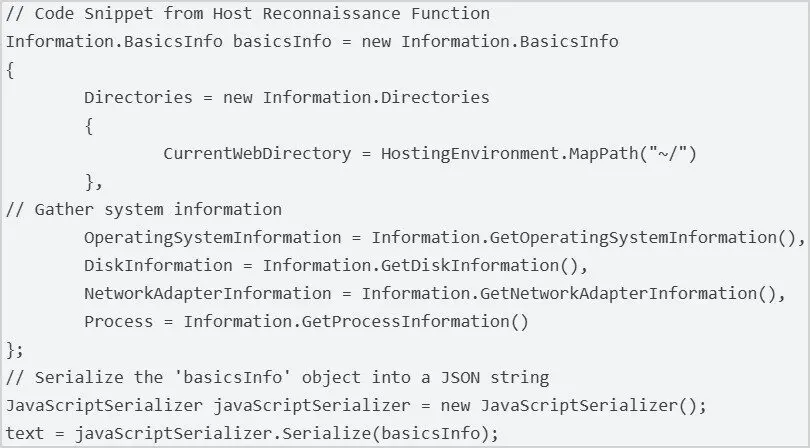

এই আক্রমণে হ্যাকাররা উইপস্টিল নামে একটি রিকনেসান্স ব্যাকডোর স্থাপন করে, যা সিস্টেম, প্রসেস, ডিস্ক এবং নেটওয়ার্কের তথ্য সংগ্রহ করে এবং সেগুলো সাধারণ ভিউস্টেট রেসপন্স হিসেবে ছদ্মবেশে প্রেরণ করে। ম্যান্ডিয়ান্ট আক্রান্ত সিস্টেমে ‘whoami’, ‘hostname’, ‘tasklist’, ‘ipconfig /all’, এবং ‘netstat -ano’-এর মতো রিকনেসান্স কমান্ড চালানোর প্রমাণ পেয়েছে।

আক্রমণের পরবর্তী ধাপে, হ্যাকাররা ‘আর্থওয়ার্ম’ (নেটওয়ার্ক টানেলিং এবং রিভার্স সকস প্রক্সি), ‘ডিওয়াগেন্ট’ (রিমোট অ্যাক্সেস টুল), এবং ‘৭-জিপ’ (চুরি করা ডেটা আর্কাইভ করার জন্য) স্থাপন করে। এছাড়া, তারা ‘asp$’ এবং ‘sawadmin’-এর মতো লোকাল অ্যাডমিনিস্ট্রেটর অ্যাকাউন্ট তৈরি করে, SAM ও SYSTEM হাইভস থেকে ক্রিডেনশিয়াল ডাম্প করে এবং GoTokenTheft-এর মাধ্যমে টোকেন ইম্পারসোনেশনের চেষ্টা করে তাদের প্রিভিলেজ বাড়ায়।

হ্যাকাররা এই অ্যাকাউন্টগুলোর জন্য পাসওয়ার্ড মেয়াদ শেষ হওয়া বন্ধ করে, আরডিপি অ্যাক্সেস দেয় এবং ডিওয়াগেন্টকে সিস্টেম সার্ভিস হিসেবে রেজিস্টার করে দীর্ঘমেয়াদী অ্যাক্সেস নিশ্চিত করে।

CVE-2025-53690 প্রতিরোধ

এই দুর্বলতা সাইটকোর এক্সপেরিয়েন্স ম্যানেজার (XM), এক্সপেরিয়েন্স প্ল্যাটফর্ম (XP), এক্সপেরিয়েন্স কমার্স (XC), এবং ম্যানেজড ক্লাউডের ৯.০ সংস্করণ পর্যন্ত প্রভাবিত করে, যদি সেগুলো ২০১৭-এর আগের স্যাম্পল এএসপি.নেট মেশিন কী ব্যবহার করে ডিপ্লয় করা হয়। তবে, XM ক্লাউড, কনটেন্ট হাব, CDP, পার্সোনালাইজ, অর্ডারক্লাউড, স্টোরফ্রন্ট, সেন্ড, ডিসকভার, সার্চ, এবং কমার্স সার্ভার এই দুর্বলতা থেকে মুক্ত।

ম্যান্ডিয়ান্টের রিপোর্টের সঙ্গে সমন্বয় করে সাইটকোর একটি সিকিউরিটি বুলেটিন প্রকাশ করেছে, যেখানে সতর্ক করা হয়েছে যে মাল্টি-ইনস্ট্যান্স ডিপ্লয়মেন্টে স্ট্যাটিক মেশিন কী ব্যবহার করা হলে তাও ঝুঁকির মধ্যে রয়েছে।

প্রতিরোধের পদক্ষেপ

প্রশাসকদের জন্য সুপারিশ হলো:

- web.config ফাইলে থাকা সব স্ট্যাটিক <machinekey> মান অবিলম্বে নতুন এবং অনন্য কী দিয়ে প্রতিস্থাপন করা।</machinekey>

- web.config-এর <machinekey> এলিমেন্ট এনক্রিপ্ট করা নিশ্চিত করা।</machinekey>

- নিয়মিত স্ট্যাটিক মেশিন কী রোটেশন গ্রহণ করা, যা একটি দীর্ঘমেয়াদী নিরাপত্তা ব্যবস্থা হিসেবে কাজ করবে।

কেন এটি গুরুত্বপূর্ণ?

বাংলাদেশে অনেক প্রতিষ্ঠান সাইটকোরের মতো কনটেন্ট ম্যানেজমেন্ট সিস্টেম ব্যবহার করে। এই জিরো-ডে দুর্বলতার কারণে সংবেদনশীল ডেটা চুরি এবং সিস্টেমের অপব্যবহারের ঝুঁকি বেড়েছে। প্রতিষ্ঠানগুলোর জন্য এখনই পদক্ষেপ নেওয়া জরুরি, যাতে হ্যাকারদের হাত থেকে সুরক্ষিত থাকা যায়। আপনার প্রতিষ্ঠান কি সাইটকোর ব্যবহার করে? এই দুর্বলতা সম্পর্কে আপনার কী মতামত?